Warum sich automatisiertes Fahren nicht durchsetzen wird und warum Elektroautos quatsch sind - Dokument als PDF laden

Eine Meinung von Dipl.- Ing. Thomas Käfer, M.Sc.

Kaiser Wilhelm II. wird die Fehleinschätzung zugeschrieben: “Ich glaube an das Pferd. Das Automobil ist eine vorübergehend Erscheinung.”

Wie die Geschichte zeigt, irrte er gewaltig in einer Zeit, als das Automobil in den Kinderschuhen steckte.

Und so könnte man den Kritikern der Elektromobilität und automatisiert oder gar autonom fahrender Fahrzeuge entgegenhalten, dass sie sich dem Fortschritt verwehren und aus lauter Gewöhnung und reinem Pessimismus an der seit gut 125 Jahren etablierten Kombination aus menschlichem Fahrer und Verbrennungsmotor festhalten. Das sind aber auch ewig gestrige, die die enormen Vorteile eines emissionsfreien Motors ohne diese unzuverlässigen menschlichen Piloten nicht wahr haben wollen.

Ein Elektroauto stinkt nicht, stößt vor Ort keine Schadstoffe aus, kommt mit viel weniger beweglichen Teilen aus, ist viel leiser und verbrennt keine nicht nachwachsenden fossilen Rohstoffe wie Erdöl oder Erdgas. Das ist gut für das Klima, die Luft vor Ort und schont die Rohstoffreserven, die man für wesentlich nützlichere Dinge verwenden könnte als sie einfach zu verbrennen. Das nennt man „Mission Zero“.

Und wenn man davon ausgeht, dass rund 90 % der Verkehrsunfälle durch menschliches Versagen verursacht werden (davon rund 20 % allein durch Ablenkung des Fahrers), ist es doch logisch, dass man die größten Erfolge zur Reduzierung von Unfällen und Unfalltoten dadurch erreicht, den schwächsten Faktor aus der Gleichung herauszunehmen. Und mal ehrlich: Es gibt einen Markt für automatisiert fahrende Fahrzeuge. Wie oft schon hat jeder von uns vor Verzweiflung über die Fahrkünste des Vordermanns ins Lenkrad gebissen? Das automatisiert fahrende Automobil wird nicht müde. Es verfügt immer über die gleich guten Sensorfähigkeiten, reagiert absolut deterministisch, verhält sich immer regelkonform und verhindert Unfälle bereits vor ihrer Entstehung durch intensive Kommunikation mit den anderen ebenfalls vollautomatisiert fahrenden Fahrzeugen. Und gegenüber den noch von Menschenhand gesteuerten Oldtimern verhält sich der defensive Roboter besonders rücksichtsvoll und antizipiert deren Fehler so frühzeitig, dass es einfach keine Unfälle mehr gibt. Nur die immer weniger werdenden veralteten und unsicheren Autos bauen noch Unfälle untereinander und eliminieren dieses Problem sozusagen eigenständig. Das nennt man „Vision Zero“.

Zweifelsohne sind die Ziele, umweltschädliche Emissionen und Unfälle mit Todesfolge zu reduzieren bzw. sogar zu eliminieren, aller Ehren wert.

Aber sind diese beiden Ziele wirklich erreichbar und vor allem: Sind die bisher eingeschlagenen Lösungswege dazu überhaupt geeignet? Oder schlimmer noch: Führen diese Wege ggf. sogar zu einer Verschlechterung des Status quo?

Wer ist überhaupt auf die Idee gekommen, dass wir uns zukünftig nur noch mit fahrerlosen Elektroautos fortbewegen sollen?

Politik? Automobilindustrie? Gesellschaft?

Ein wesentlicher Antrieb für beide Ideen kommt sicherlich aus der Politik. Getrieben von Umweltverbänden und der Erkenntnis, dass wir sorgsamer und fürsorglicher mit unserem Planeten und unserer Bevölkerung umgehen müssen, ist es eine gute Idee, Rahmenbedingungen zu fordern und zu schaffen, dass beide überleben.

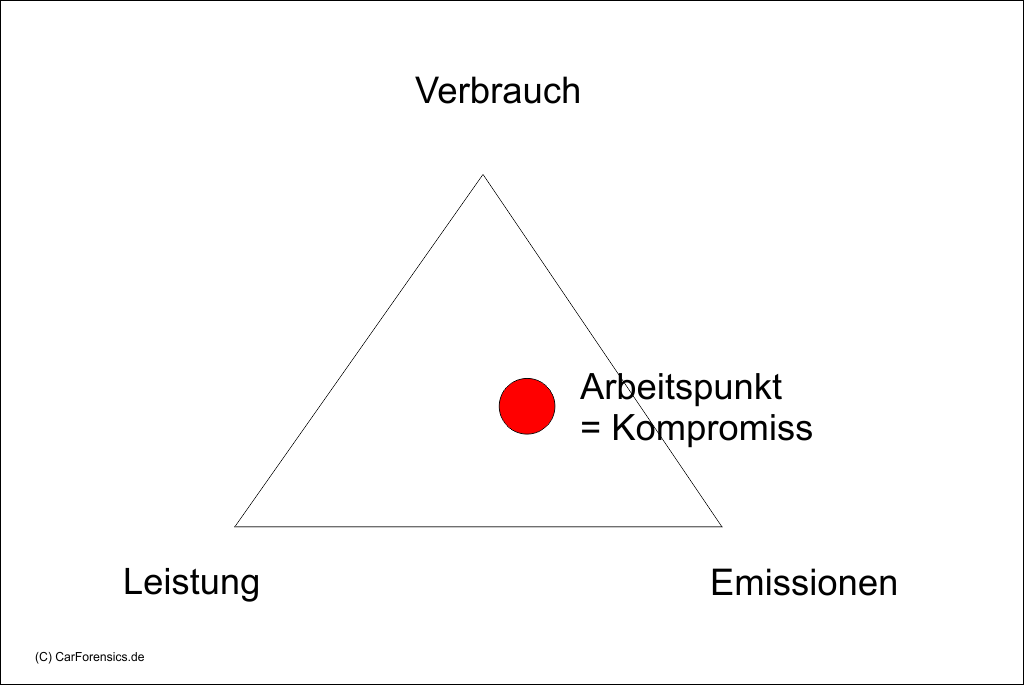

Aber auch die Automobilindustrie verantwortet einen großen Teil der Entwicklung. Das eine (Elektroautos) ist eher eine Reaktion auf immer härtere gesetzliche Vorgaben für die erlaubten Emissionen eines konventionellen Autos. Die immer niedrigeren zulässigen CO²-Vorgaben (für die Herstellerflotte) zwingen die Hersteller, Fahrzeuge mit alternativen Energieformen anzubieten. Denn ohne legale und illegale Tricks schafft es kein Autohersteller mehr, den Verbrauch oder neudeutsch CO²-Ausstoss seiner Autos unter die Grenzwerte zu drücken. Dass diese Grenzwerte nur auf dem Prüfstand mit Optimierung und Ausnutzung von Grauzonen bis hin Einsatz von Abschalteinrichtungen mit betrügerischer Absicht erreicht werden, ist nicht erst seit dem VW-Abgasskandal ein alter Hut. In der Praxis liegen die Werte weit davon entfernt und dass nicht nur dann, wenn der Fahrer das Gaspedal im Digitalmodus (ein/aus) benutzt. Da kommt ein Elektroauto gerade recht, aber auch mit einem Hybridantrieb kann man wertvolle Punkte in der Emissionslotterie ergattern (egal ob der in Bezug auf die Gesamtenergiebilanz auch nur annährend Sinn macht).

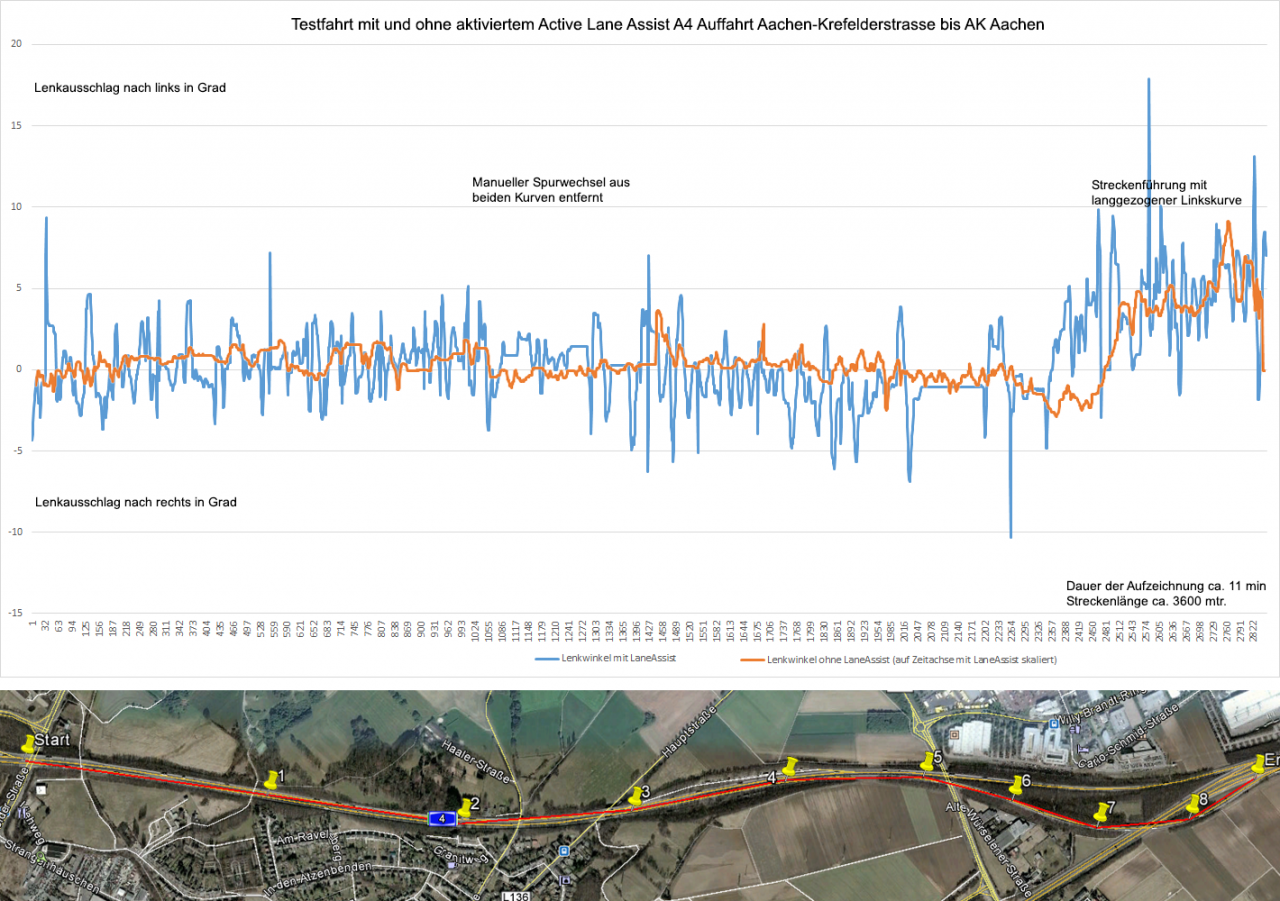

Überraschend ist auf den ersten Blick eher, dass die Automobilhersteller dem Autofahrer durch ständig weiterentwickelte Fahrerassistenzsysteme immer mehr den Job abnehmen möchten. Wo bleibt da die Freude am Fahren? Die logische Konsequenz einer geführten Längsführung mit einem Tempomaten mit Abstandsradar ist doch, die erkannten Tempolimits direkt auf das elektronische Gaspedal weiterzuleiten. Und beim Halten der Spur hilft längst nicht mehr nur eine optische, akustische oder haptische Hilfe, sondern das Lenkrad lenkt aktiv gegen, wenn der Fahrer der Begrenzung zu nah kommt. Kombiniert man beide Systeme, hat man einen Stauassistenten, der dafür sorgt, dass das eigene Fahrzeug dem Vordermann einfach in der Spur folgt. Dann ist der Fahrer erstmals arbeitslos. Und für diejenigen, die nach zwanzig Jahren immer noch nicht (oder nach vierzig Jahren nicht mehr) rückwärts einparken können, gibt es nun automatische Parkpiloten, die die Parklücke vermessen und den Wagen mehr oder weniger automatisch in die Lücke bugsieren. Das dauert eben dann ein bisschen länger als beim geübten Fahrer und klappt auch nur bei optimal gestalteten Parklücken.

Aber es ist immer noch schneller als bei manch menschlichem Könner, der sich am Lenkrad verzettelt.

Vor dem versehentlichen Einfahren in eine belegte Straße warnen Rundumkameras, Parkpiepser und Querverkehrsassistenten. Letzterer soll sogar davor schützen, versehentlich beim Linksabbiegen mit dem entgegenkommenden Fahrzeug zusammenzustoßen. Leider konnten wir diese Funktion bei umfangreichen Tests an einem solchen Auto nicht nachweisen. Es hätte immer geknallt.

Und auch der in sein Smartphone vertiefte Fußgänger, der achtlos auf die Straße rennt, wird genauso wenig umgefahren wie der vorausfahrende Abbieger, der mit dem Heck wenige Sekunden zu lang noch ein paar Zentimeter zu viel auf der Fahrspur verharrt. Für solche Situation gibt es den City-Notbrems-Assistent. Der reagiert zwar oft nicht nur sehr empfindlich, sondern manchmal auch wegen nichts und blockiert dann beim Rangieren schon mal komplett die Bremse (natürlich mit einer ordentlichen Multimedia-Show im Cockpit).

Was fehlt noch? Ach ja, der regelmäßige Hinweis bei jedem Motorstart darauf, dass der Beifahrer-Airbag eingeschaltet ist, man noch nicht angeschnallt ist, der Motor noch läuft, wenn man die Tür aufmacht (idealerweise mit fünf hellen Glockentönen) und natürlich fallweise jede Menge Hinweise darauf, wenn irgendeins der Assistenzsysteme ausgefallen ist - wie z.B. der Regensensor, der von der höchsten Stufe manchmal gar nicht mehr runterkommt, auch wenn es kaum noch regnet. Gut ist, wenn das Cockpit genügend Raum für ausführliche Anzeige und Animation der Fehlermeldungen bietet. Okay - ausführlich ist vielleicht zu viel gesagt. Meist endet die Fehlermeldung mit dem Hinweis auf das Bordbuch. Das ist - etwas Old School - noch auf Papier gedruckt.

Und dass ein System ausfällt, passiert oft. Starker Regen oder gar Schneefall ist schlecht für die RADAR- bzw. LIDAR-Systeme, die den Abstand regeln. Bleibt der Schnee liegen, ist das schlecht für das Spurhaltesystem. Wetter ist übrigens generell schlecht für Spurhaltesysteme.

Bei Regen leidet die Erkennungsrate der Spurmarkierungen erheblich. Dunkelheit kann genauso kontraproduktiv sein, wie zu helles Sonnenlicht. Baustellen mit gelber und weißer Markierung der Spuren (ggf. noch mit halb zerfetzten Reststücken) sind gar nicht gut für Spurhalte-assistenten. Kombinationen daraus (Bausteile bei Dunkelheit im Regen mit Blendung durch den Gegenverkehr) sind ganz schlecht. Hier übernimmt besser der Fahrer. Er konnte sich ja lange genug am Tag im Trockenen bei optimalen Sichtbedingungen ausruhen.

Das ist auch im Gesetzentwurf vom 25.01.2017 der Bundesregierung zur Zulassung teil- oder vollautomatisiert fahrender Autos so vorgesehen. Wenn der Fahrer erkennen kann oder muss, dass das Fahrzeug nicht in der Lage ist, die Fahraufgabe weiter zu führen, hat er unverzüglich die Kontrolle über die Steuerung zu übernehmen. Das Fahrzeug kennt seine Systemgrenzen und wird den Fahrer daher frühzeitig informieren (O-Ton Gesetzentwurf). Das wird bei der Vielzahl der Baustellen auf Deutschlands Autobahn und bei einer Zuverlässigkeit der Fahrassistenten wie bei aktuellen Systemen sicherlich kurzweilig.

Wer so etwas in einen Gesetzentwurf geschrieben hat, hat sicherlich noch nicht mehrere tausend Kilometer mit einem top aktuellen und mit Assistenzsystemen vollgestopften PKW deutscher Premiumhersteller zurückgelegt. Aber fachliche Erfahrung ist ja bekanntermaßen keine Bestellungsvoraussetzung für einen Minister. Sonst wüsste er oder sie wie plötzlich und wie wenig vorhersehbar solch ein Assistenzsystem nicht mehr weiter weiß und das Lenkrad „loslässt“ oder wie oft es zum Schluss kommt, dass eine kurze aber heftige Bremsung die Aufmerksamkeit des menschlichen Fahrers erhöht. Insgesamt ist ein Fahrer durch solch ein System ohnehin viel aktiver im Geschehen eingebunden als jemand, der halbdösend rein mit unterbewussten Körperfunktionen seine Kilometer manuell abspult.

Der Fahrer eines modernen Autos profitiert z.B. vom Müdigkeitsassistent. Das ist streng genommen zwar der Spurhalteassistent, der da agiert, aber diese kurzen Adrenalinschübe, wenn der Lenkautomat in einer Baustelle die Orientierung verloren hat und ruckartig bis auf wenige Zentimeter links an die Leitplanke oder rechts an den LKW heranlenkt, bewirken mehr als eine Tasse schwarzen Kaffees. Und auch bei Regen ist dieser Fahrer viel wacher als sein Kollege im Oldtimer. Er weiß nämlich nie, ob die schwammige Lenkung vom Aquaplaning herrührt oder von den subtilen Lenkeingriffen seines Assistenzsystems. Er wird also auf Aquaplaning tippen und den luftgekühlten Porsche 911 vorbeilassen. Sicher ist sicher (Also liebe Birgit: Alles gut - es war nicht der Bodenbelag auf der A4, sondern das Auto).

Der Fahrer des modernen Autos könnte natürlich viel schneller fahren, denn eigentlich würde dies ein modernes Fahrwerk gegenüber so einer alten Heckschleuder hergeben. Die Elektronik müsste nur einfach die Finger vom Lenkrad lassen. Abschalten kann man sie oft nicht oder nicht dauerhaft. Am Abschalten scheitert manchmal auch der ein oder andere gute Ansatz. So ein Fernlichtassistent mit LED Matrix-Licht ist eine tolle Sache.

Andere Verkehrsteilnehmer, die die Kamera erkennt, werden aus dem Lichtkegel ausgestanzt und so kann man im Dunkeln immer mit Fernlicht fahren. Nun ja, Fußgänger werden weiter geblendet und wenn dann doch mal der Gegenverkehr entnervt aufblinkt, weil die Automatik offenbar doch nicht so 100 % funktioniert, kann man den einmal aktivierten Assistenten nicht so einfach ausschalten. Warum auch? It‘s not a bug, it‘s a feature.

Überhaupt wird das teil- oder vollautomatisiert fahrende Auto deutlich defensiver als ein von einem menschlichen Fahrer gesteuertes Fahrzeug unterwegs sein. Spurwechselassistenten werden endlich in den virtuellen Rückspiegel schauen und erst dann den Blinker setzen und ausscheren, wenn sich von hinten tatsächlich kein deutlich schnelleres Fahrzeug nähert (Kleiner verkehrserzieherischer Einschub: Falsch ist 1) Ausscheren, 2) optional Blinker setzen, 3) erschrocken in den Rückspiegel gucken und 4) dann vor Wut nicht mehr auf die rechte Spur wechseln). Das gilt natürlich nur für die Autobahn. Ohnehin werden sich viele der automatisierten Fahrten zunächst auf der Autobahn abspielen. Der chaotische Stadtverkehr oder gar eine Landstraße mit den hohen Relativgeschwindigkeiten entgegenkommender Fahrzeuge auf Fahrspuren ohne bauliche Trennung ist eine weit höhere Herausforderung, als nur die Spur zu halten.

Das liegt zum einen auch an der beschränkten Reichweite und Auflösung der Sensoren. Das menschliche Auge und den dahinterliegenden Entscheidungs- und Verdrängungsalgorithmus und seine unterbewusst abgerufenen Erfahrungen bezogen auf den jeweiligen Kontext (Stichwort „7. Sinn“) zum Filtern der wichtigen von den unwichtigen Information mit einer Maschine nachzubauen, ist eine große Herausforderung. Das gelingt bisher nur mehr schlecht als recht durch Kombination verschiedener Sensortypen (sogenannte Sensor-Fusion). Typischerweise kann ein Sensorsystem im Fahrzeug rund 300 m nach vorn oder hinten „sehen“. Bei der in Deutschland geltenden Richtgeschwindigkeit von 130 km/h ist ein 300 m entfernter Punkt also in gut 8 Sekunden erreicht.

Bei 200 km/h sind das nur noch 5,4 Sekunden. Und über höhere Geschwindigkeiten braucht man ohnehin nicht mehr zu reden, denn welches deutsche Auto fährt schon mehr als 200 km/h oder welcher Fahrer sollte das überhaupt wollen? Verantwortungslos!

Trotzdem reichen schon die 130 km/h, um die von Experten als notwendig angesehene Zeitspanne von 10 bis 15 Sekunden zu unterschreiten, die der Automat dem Fahrer zur Übernahme der Fahraufnahme zugestehen muss. Wesentlich schneller geht es nämlich nicht, wenn es sich der Fahrer mit seinem Tablet und übereinander geschlagenen Beinen und zurückgeschobenen Sitz gemütlich gemacht hat und plötzlich eine Baustelle oder ein noch unvorhersehbareres Ereignis auftritt, dass der Computer allein nicht bewältigen kann.

Aber das darf er dem Gesetzentwurf wohl sowieso nicht. Geradezu abenteuerlich wird das Ganze nämlich, wenn man sich den bereits zitierten Gesetzentwurf der Bundesregierung anschaut, welche Kontrollpflichten der Fahrer denn überhaupt hat. Er muss, sobald das System ihn zur Übernahme der Fahraufgabe auffordert, die Steuerung übernehmen. Insbesondere muss er das sofort tun, wenn ein unvorhersehbares Ereignis eintritt. Hier wird explizit ein Reifenschaden bzw. Reifenplatzer als Beispiel genannt. Klar, so etwas kann ein modernes Auto nicht covern. Das muss man sich jetzt einmal plastisch vorstellen: Man cruist also ganz entspannt mit 130 km/h gen Süden, schaut sich hellwach die Landschaft an und beobachtet sein Auto dabei, wie es stur und i.d.R. perfekt die Spur hält, selbstständig den Mittelspurschleicher im Oldtimer überholt und dann verliert der Reifen plötzlich Luft. Dank seit November 2014 in Neuwagen vorgeschriebener Reifendruckkontrollsysteme weiß das Fahrzeug natürlich als erstes, wenn ein Reifen Druck verliert und wird den Fahrer sofort zur Übernahme der Fahraufgabe auffordern. Oder auch nicht. Mir ist es mit einem so ausgestatteten PKW bereits passiert, dass das Reifendruckkontrollsystem einen aufgeschlitzten Reifen nicht detektiert hat. Das war jedoch sehr deutlich am zunehmend schwammigen Fahrverhalten spürbar. Und wie sich zeigte, hat die Run-Flat-Technologie des Reifens sozusagen als selbsterfüllende Prophezeiung dafür gesorgt, dass nicht nur der Reifen defekt ging, sondern man tatsächlich noch mit diesem Reifen sicher zum nächsten Reifenhändler am Ende der nächsten Autobahnabfahrt fahren konnte. Man stelle sich nun vor, der Fahrer, der ja die Entwicklung des plötzlich abbauenden Hinterreifens nicht im Lenkrad gespürt hat, muss bei 130 km/h das Lenkrad übernehmen und das Fahrzeug sicher auf die Standspur lenken, weil der Automat dazu weder in der Lage ist noch rechtlich verpflichtet wäre. Und eigentlich sollte das ein ABS und ESP-System mit ein bisschen Hilfe doch ohnehin hinbekommen, oder?

Übrigens scheine ich nicht der einzige Kritiker des Gesetzentwurfs zu sein. Auch der Bundesrat hat schon Nachbesserung gefordert.Aber ich bin abgeschweift. Wir waren bei den Sensoren. Die Kombination von verschiedenen Sensorsystemen kann nicht nur die jeweiligen Systemnachteile des einzelnen Sensortyps kompensieren, sondern sogar eine bessere Umfelderkennung ermöglichen als das menschliche Pendant.

Bei Nebel und starkem Schneefall oder Regen könnten bestimmte Systeme tatsächlich weiter nach vorn schauen, als der Mensch mit seinen Augen, vor allem, wenn er eine Fehlsichtigkeit hat (Nachtblindheit, Kurzsichtigkeit, altersbedingte Verschlechterung der Sehschärfe, zu viel Alkohol - okay: Drink while Driving geht auch zukünftig nicht). Könnte -, denn faktisch schaltet sich nach meiner Beobachtung solch ein System gerade bei Starkregen oder Schneefall mit einer Fehlermeldung ab - gerade dann, wenn man es auch als erfahrener Fahrer gut gebrauchen könnte.

Wie kamen wir jetzt überhaupt auf dieses Thema? Die logische Konsequenz aus der immer weiter ausufernden Ausstattung moderner Autos mit Assistenzsystemen ist, den Autos die Fahraufgabe komplett zu übergeben.

Warum soll ich bei aktiviertem Stauassistenten dem Fahrzeug im 30 Sek.-Takt über ein deutliches Lenkmoment am Lenkrad signalisieren, dass ich noch an Bord bin? Reicht es nicht, dass ich beide Hände am Lenkrad halte? Und warum fährt das Ding auf Knopfdruck dann nicht generell alleine? Weil das Auto es nicht kann und es derzeit auch nicht darf.

Es hat meines Erachtens überraschend lange gedauert, bis der erste tödliche Unfall eines automatisch fahrenden Tesla gemeldet wurde. Tesla hat es geschafft, mit deutlich weniger Sensorsystemen als bei vergleichbaren deutschen Fahrzeugen eine automatisierte Fahrfunktion per Software-Update anzubieten. Deren Fahrer haben die neue Funktion eifrig (illegal) genutzt. Denn tatsächlich schafft es ein Tesla über locker hundert Kilometer ohne manuellen Eingriff über die Autobahn zu fahren. Wenn alles gut geht. Deutsche Serienfahrzeuge können das noch nicht, was auch daran liegt, dass deren Hersteller deutlich vorsichtiger an das Thema herangehen (und nicht so verantwortungslos wie Tesla). Nur sind die bisher verfügbaren Funktionen bzw. die Güte deren Implementierung nicht geeignet, das Vertrauen darin zu begründen, dass man sich auf die Assistenzsysteme verlässt oder ihnen gar zukünftig allein die Fahraufgabe überlässt. Wer einmal eine Aufmerksamkeitsbremsung bei 180 km/h beim Überholen eines einzelnen LKWs erlebt oder miterlebt hat, wie die Verkehrszeichenerkennung auf der Autobahn bei 120 km/h ein nicht existentes 60er Schild detektiert und auf freier Strecke plötzlich abbremst, kann sich schwerlich vorstellen, sich von solch einem Auto automatisiert chauffieren zu lassen. Was ist, wenn in der Kurve auf einmal die Spurerkennung fehlschlägt oder das Fahrzeug über doppelt durchgezogene Linien und Sperrflächen in den Gegenverkehr gelenkt wird? Alles bereits erlebt und nur meiner ständigen Kontrolle ist es zu verdanken, dass nicht weiteres passiert ist.

Übrigens würde einem Tesla dieser Fehler nicht mehrmals passieren. Korrigieren mehrere menschliche Fahrer eine automatisiert gewählte Spurführung eines Teslas an derselben Stelle, „lernt“ das Auto dank Schwarmintelligenz hinzu und kommuniziert das Gelernte als Update an alle anderen Teslas. Das macht dieser Hersteller dann also wieder besser als BMW, Audi, Mercedes & Co.

Die Verkehrszeichenerkennung ist übrigens ein plastisches Beispiel dafür, wie teure Assistenzsysteme zu teurerem Spielzeug verkommen können. Wer ein solches System in seinem Fahrzeug hat, ist herzlich eingeladen, dies einmal in meiner Heimatstadt Würselen zu testen. Da werden reproduzierbar 30er Zonen missachtet und der aktivierte Tempomat beschleunigt eigenmächtig auf 50 km/h. Das freut die klamme kommunale Kasse und beschert dem Fahrzeugführer ein unscharfes aber überteuertes Foto, welches er natürlich selber bezahlen muss (O-Ton des Herstellers: …ist ja nur ein Assistenzsystem). Und manchmal - aber wirklich nur manchmal - ist die Straße laut Assistenzsystem dann doch keine 50er Rennbahn, sondern eine verkehrsberuhigte Zone mit Schrittgeschwindigkeit.

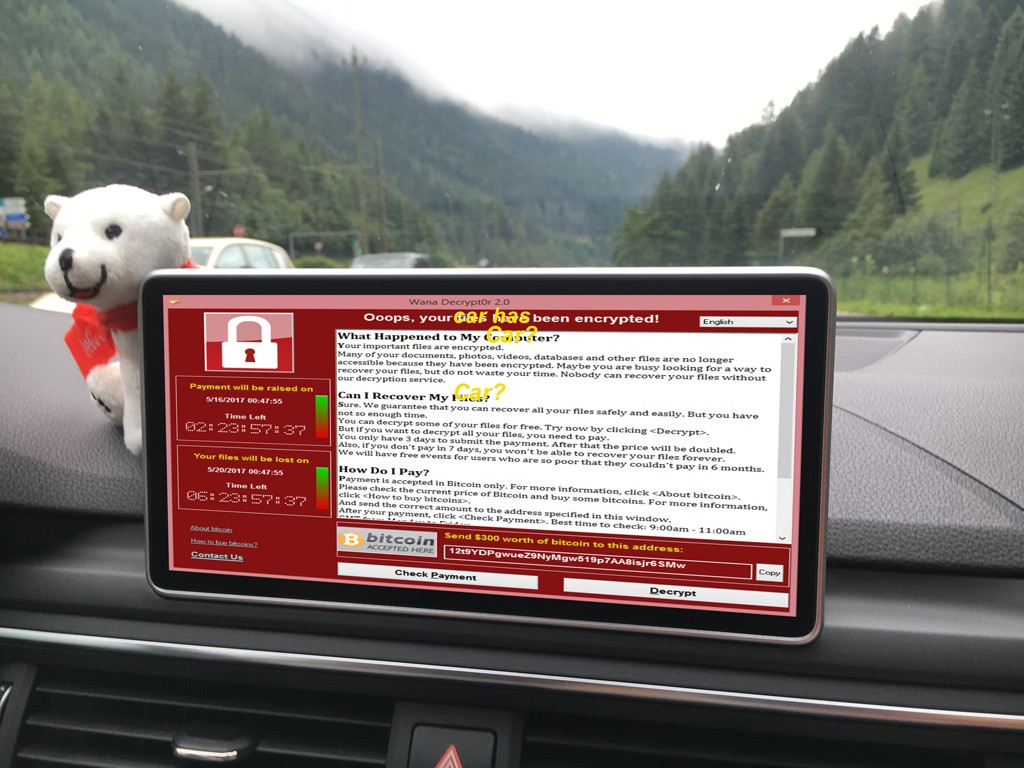

Und wer glaubt, dass das nur Kinderkrankheiten sind, die in den nächsten Fahrzeuggenerationen ausgemerzt sein werden, der sollte sich fragen, ob nicht vielleicht gerade das Ingenieurteam, das sein aktuelles Auto verbockt hat, am selbstfahrenden Pendant für morgen arbeitet. Und über Missbrauchsmodelle durch Hackerangriffe haben wir noch gar nicht geredet (und die finden auch nicht statt, weil sie nicht im Gesetzentwurf stehen).

Ein weiterer Faktor, der nämlich nicht geeignet ist, Vertrauen in heutige und zukünftige Fahrzeuge zu gewinnen, ist die zunehmende Vernetzung der Fahrzeuge untereinander und mit Automotiv-Infrastrukturen. Sicher ist, denn es steht im Gesetzentwurf und es ist eine logische Konsequenz, dass teilautomatisiert fahrende Fahrzeuge mit einem Datenschreiber ausgestattet werden müssen - allein schon um bei einem Unfall feststellen zu können, wer gefahren ist.

Spannend wird, welche Daten wie lange für wen auswertbar dann noch in diesem Datenspeicher aufgezeichnet werden. Zusammen mit dem System eCall und den vernetzten Zusatzdiensten der Hersteller weiß dann nicht nur der Fahrer, wo er wann wie schnell unterwegs war. Nicht nur hier sei der Verweis auf meine wissenschaftliche Ausarbeitung - dem Forschungsbericht Car-Forensics - erlaubt: Liest sich dort alles deutlich sachlicher und trockner, jedoch nicht weniger spannend und haarsträubend.

Verkehrsvergehen - die es ja somit eigentlich nicht mehr geben wird/kann - könnten dann direkt online geahndet und abgerechnet werden: Einfach eine Bankverbindung im HMI des Autos hinterlegen. Schöne neue Welt, in der niemand mehr auch nur einen Kilometer zu schnell fährt (Rebellen, die dann noch ohne vier Warnwesten pro Auto unterwegs sind). Es sei denn, ein Hacker greift seinen Wagen oder die ganze Fahrzeugserie an. Ich sehe schon die Erpressungstrojaner auf dem Display im Auto: Sie haben noch 10 km Restreichweite - Kaufen Sie sich an der nächsten Tankstelle eine Paysafe-Card und geben Sie den Bezahlcode im HMI ein, sonst wird Ihr Fahrzeug stillgelegt. Und dann gibt der Hacker direkt noch die nächste Tankstelle ins Navigationssystem ein und zählt die Kilometer herunter: 9, 8, 7…

Aber eigentlich fährt niemand mehr selbst und das Wort Automobil wird ad absurdum geführt. Warum überhaupt noch ein Automobil besitzen, wenn man es nicht mehr selber fährt? Eine Free-Floating-Car-Sharing-Flotte ist die Lösung. Innerhalb von zwei Minuten nach einem Call mit dem Smartphone rollt ein freies Car-Sharing-Auto vor und wir steigen ein. Vorn oder hinten, je nach Belieben. Und los geht die Fahrt. Und nach 10 km steigt man einfach wieder aus, bezahlt nur die Nutzung und geht zu Fuß die paar Schritte in die Oper. Okay, das gibt es schon. Es heißt Taxi, aber das ist „Old School“ und zu klein gedacht. Denn irgendwann müssen die ganzen Studenten ja auch mal fertig werden und in ihrem eigentlichen Job arbeiten…

Ein Automobilhersteller hat eine Studie gemacht und festgestellt, dass in einer Kleinstadt die gleiche Anzahl von Fahrbewegungen, die täglich vorher mit rd. 100.000 Fahrzeugen im Individualbesitz erfolgten, auch mit einer Free-Floating-Car-Sharing-Flotte mit etwa 12.000 Fahrzeugen zu erledigen sei (unter der Voraussetzung, dass es nicht länger als 2 Min. dauern darf, bis ein Auto vor Ort ist).

Welch eine Ressourcen-Einsparung! Well done! Dumm nur, dass dieser Automobilhersteller nun statt 100.000 nur noch 12.000 Fahrzeuge verkaufen wird. Und auch dumm, dass kein Käufer mehr die Ausstattungsvariante Leder-Metallic-20“-Felge-Ambientebeleuchtung-Ablagepaket-Firlefanz ordert, mit dem man vorher den Hauptteil des Ertrags gemacht hat. Und einen 4.0 ltr. Achtzylinder braucht man jetzt schon gar nicht mehr. Für 130 km/h reichen 60 PS locker aus. Aber er kann ja jetzt seinen Ertrag mit digitalen Geschäftsmodellen machen. Ist ohnehin gerade in und viel moderner und man braucht auch nicht mehr so viele Fabriken und so viele teure Mitarbeiter, die sich sowieso die eigenen Autos nicht mehr kaufen. Oh, ich schweife schon wieder ab.

Und jetzt denken wir das mal weiter und dann wird ein Schuh draus: Für die Fahrleistungen und Reichweiten in den obigen Szenarien brauchen wir keinen Verbrennungsmotor. Hier reicht das Elektroauto mit seinen nach wie vor lächerlichen Reichweiten und viel zu langen Ladezeiten vollkommen. Wer tatsächlich mehr als 100 km weit fahren muss, kann doch alle 100 km einfach in ein neues frisch geladenes Auto einsteigen.

Einfach Sack und Pack umladen und schon geht es weiter. Rastplätze werden einfach zu gigantischen Ladeparkplätzen umfunktioniert, an denen man einfach das Auto wechselt anstatt zu tanken. Das ist in etwa so, wie mit der Regionalbahn von Hamburg nach München mit siebenmal Umsteigen zu fahren. Reisen statt rasen.

Also besser für solche Strecken direkt das Flugzeug nehmen. Ach nee, das ist wieder schlecht für die Umwelt. Also fahren wir alle Bahn, wenn die nicht gerade Wetterprobleme hat (zu heiß, zu kalt, zu nass, zu viel Laub…) oder die Lokführer streiken.

Wem das zu radikal ist, der kann sich ja ein eigenes E-Luxusauto mit einer großen Batterie kaufen. Bald wird es neben Tesla weitere Anbieter geben, die Reichweiten von 400 - 500 km anbieten (gut, so schnell nicht für den Normalbürger). Und auch die Ladezeit reduziert sich dann mit entsprechenden Schnellladestationen auf eine Stunde oder weniger. Das ist dann nicht mehr so weit weg von den 5 Minuten, die das Volltanken mit Diesel dauert (incl. Bezahlvorgang an der Kasse).

Und damit sind wir beim nächsten Kritikpunkt. Der Ladevorgang dauert einfach zu lange und die Erfahrung mit aktuellen Akku-Technologien zeigt, dass deren Kapazität und Haltbarkeit von vielen Faktoren abhängt. Niedrige Temperaturen, hohe Ladeströme und häufige Ladezyklen sind Faktoren, die die Lebensdauer und die Kapazität negativ beeinflussen. Ist dann eben ein bisschen blöd, wenn man noch zusätzlich elektrischen Strom zum Heizen des Autos im Winter braucht.

Es gibt übrigens ganz interessante Ansätze, bei denen die Batterie nicht herkömmlich als Feststoffspeicher ausgeführt wird sondern als pumpbares flüssiges Medium (Stichwort Redox-Flow). Der Charme einer solchen Lösung liegt darin, dass das außerhalb des Fahrzeugs geladene Elektrolyt an einer Tankstelle in das Fahrzeug gepumpt werden kann und das entladene aus dem Fahrzeug abgepumpt wird. Das Elektrolyt verschleißt dabei nicht, ist weitestgehend chemisch unkritisch und kann auch im Fahrzeug geladen werden.

Damit kann solch ein E-Auto sowohl an der heimischen Steckdose als auch bei Fernfahrten durch Austausch des Elektrolyts geladen werden. Ein Problem wäre damit gelöst. Dumm nur, dass die Energiedichte nur einem Bruchteil von Diesel entspricht und daher eine wesentlich höhere Menge Flüssigkeit im Fahrzeug untergebracht werden müsste. Das setzt ganz andere Tankkonzepte voraus. Aber es wäre ein sinnvoller Ansatz, den man verfolgen sollte. Passiert nur leider auf ganz kleiner Flamme. Apropos Flamme: Power to Gas (hier Wasserstoff) wäre auch eine Alternative. Bei der „Verbrennung“ kommt nur Wasser aus dem Auspuff. Und Wasserstoff kann man auch speichern, pumpen und transportieren. Okay, wenn man das Problem mit der Versprödung von Stahl und den hohen Drücken gelöst hat, denn so ganz ungefährlich ist flüssiger Wasserstoff nicht. Aber da setze ich großes Vertrauen in die Werkstoffkundler.

Denn eines ist wohl klar. Die „klassische“ Ladeinfrastruktur für die bisher eingesetzten Feststoffbatterien skaliert nicht einfach so, wie es bei Erreichen der einen oder anderen utopischen Zahl (damit sind nicht mal die schon vollkommen überzogenen 1 Mio. E-Fahrzeuge bis 2020 gemeint) notwendig wird. Stand heute fahren geschätzt 30.000 E-Autos auf deutschen Straßen. Bis zum Ziel 1 Mio. E-Autos der Bundesregierung in 2020 fehlen also nur noch 97 %. Die Rate der Neuzulassungen ist in 2016 sogar trotz E-Kaufprämie rückläufig gewesen.

Dem stehen (Stand 1.1.2016) rd. 61,5 Mio. PKW mit konventionellem Antrieb entgegen (Quelle KBA) mit einer Zahl von jährlichen Neuzulassungen in der Größenordnung von 3,35 Mio. gegenüber rd. 12.000 E-Autos. Wenn man sich anschaut, wie wenige Ladestationen derzeit existieren, kann man abschätzen, dass man 1:1 gerechnet rd. das 2.000-fache an Ladestationen benötigt, als bisher installiert sind. Das sind ganz schöne dicke Kabel, die da zu einer Tankstellenanlage im Jahr 2030 oder 2050 verlegt sein müssen.

Und damit sind wir beim nächsten Problem. Irgendwie muss dieser elektrische Strom auch noch produziert werden und das wiederum umweltneutral. Dafür braucht man dann ein paar kWh mehr, als sie deutsche Kraftwerke aktuell produzieren und zudem muss man den Strom auch noch transportieren (Stichwort Leitungsnetz). Da wir heute erst etwa 30 % Strom aus regenerativer Energie gewinnen, haben wir noch ein ganzes Stück vor uns. Denn gleichzeitig schalten wir nach und nach die gefährlichen Atomkraftwerke ab (gut so!) und aus der dreckigen Braunkohle wollen wir auch aussteigen (sehr gut!).

Der Ausbau von Windenergie stockt mittlerweile, weil die Dinger wirklich die Landschaft verschandeln (bäh!) und Photovoltaik, dieses subventionierte Mistzeugs, welche allein für die Strompreisverteuerung der letzten Jahre verantwortlich ist, will auch niemand mehr (weg damit!). Bleibt noch Wasserkraft. Warum bauen wir nicht alle paar hundert Meter in unseren Flüssen ein Wasserkraftwerk? Okay, weil es nicht funktioniert (keine nennenswerte Fließgeschwindigkeit mehr) und weil die Turbinenräder auch für die armen Fischlein schlecht sind. Was bleibt: Gasturbinen. Die sind besonders effizient und daher umweltfreundlich - äh, doch nicht, weil Gas ja wieder bei der Verbrennung CO² freisetzt - ist auch wieder doof.

So und jetzt erkläre mir bitte jemand, wie wir denn Energiewende und Elektromobilität unter einen Hut bringen wollen. Wir sind jetzt schon weit davon entfernt, unseren aktuellen Strombedarf zu 100 % aus nachwachsenden oder regenerativen Energiequellen zu decken. Um allein dieses Ziel zu erreichen, brauchen wir offenbar noch ein paar mehr Stromleitungen und Speichermöglichkeiten für die Zeit, wenn der Wind nicht weht oder die Sonne nicht scheint.

Ich höre schon die Umweltschützer und Bürgerinitiativen frei nach dem St. Florians-Prinzip: Umweltschutz ist prima, nur bitte nicht vor meiner Haustür.

Und oben drauf kommt jetzt noch der Strombedarf von dann 61,5 Mio. Elektroautos? Okay, das werden wegen der Car-Sharing-Nummer eine ganze Reihe weniger, aber einfach so kommt der Strom für die verbleibende nicht unerheblich Menge eben nicht aus der Steckdose. Ganz nett ist dabei die Idee, die vielen, vielen Elektroautos als Pufferspeicher zu nutzen. Ob diese Rechnung allerdings aufgeht, ist ebenfalls fraglich, da die Akkus ja tatsächlich dann eine noch höhere Kapazität haben und sich sozusagen als Schwarm zu einem dynamischen Pufferspeicher zusammenschließen müssten. In der Theorie geht fast alles.

Übrigens kleiner Einschub (ich habe mich ohnehin schon hoffnungslos verzettelt): In der nahegelegenen Eifel gibt es die künstlich angelegte Rurtalsperre. Es gab vor etwa zwei Jahren die Idee, diese als Pumpspeicherkraftwerk auszubauen, um damit überschüssige Energie für Defizitzeiten zwischenzuspeichern. Das hätte einen täglichen Tidenhub von bis zu 2 m bedeutet. Wie groß war der Protest der Anwohner mit Blick auf die dann ausbleibenden Touristen? Er war so groß und so heftig, dass der Betreiber schon nach kurzer Zeit die Finger davon ließ. So ein Tidenhub in einer künstlichen Talsperre ist aber auch ein echtes Problem für die Bötchen, die an Schwimmstegen festgemacht sind.

Nun gut, an der Nordsee gibt es Stellen, da beträgt der Tidenhub 12 m und die Leute fahren dorthin in Urlaub, um sich das Schauspiel anzuschauen. Und da fallen sogar ganze Häfen trocken und Boote kippen um. Okay und nach sechs Stunden schwimmen sie wieder. Jeden Tag. Aber bei uns kommt der Strom ja aus der Steckdose und 2 m sind wirklich zu viel.

So, haben wir jetzt alles? Nein, da fehlt noch die Gesamtenergiebilanz des Elektroautos. Komplett emissionsfrei ist es erst, wenn der Strom zu 100 % umweltneutral erzeugt wird. Jedes neue Elektroauto in China verschärft übrigens deren Umweltproblem, denn der Strom dafür kommt primär aus wesentlich dreckigeren Braunkohlekraftwerken als bei uns (aber das ist ja nun nicht wirklich unser Problem). Und welche Schadstoffe entstehen bei der Produktion oder der Entsorgung eines E-Autos mehr oder anders als bei einem konventionellen Verbrenner? Die Batterien bedürfen dabei sicherlich einer besonderen Beachtung. Ach so und vor Ort emittieren Elektroautos trotzdem Schadstoffe: Für die Feinstaubbelastung in den Städten wird u.a. auch der Bremsbelagabrieb verantwortlich gemacht. Den gibt es auch bei Elektroautos, auch wenn dessen Menge durch Energierückgewinnung beim Bremsen mit dem Elektromotor gegenüber einem Verbrennerfahrzeug niedriger ist. Laut Landesanstalt für Umwelt, Messungen und Naturschutz Baden-Württemberg (LUBW) sind nicht die Dieselabgase der Hauptverursacher der hohen Feinstaubbelastung. Stattdessen hat die LUBW "Aufwirbelungen und Abriebprozesse" ausgemacht, die "eine wesentliche Rolle" spielen. Demzufolge besteht Feinstaub im Straßenverkehr (Partikelgröße bis zehn Mikrometer Durchmesser) zu rund 85 Prozent durch Reifen-, Bremsen- und Straßenabrieb sowie durch die Aufwirbelung der Staubschicht auf den Fahrbahnen (Quelle Zeit.de vom 17.02.2017).

Beim Thema Batterien gibt es übrigens noch ein weiteres kleines Problem. In Berlin ist kürzlich ein ganzes Parkhaus abgebrannt, weil im Fahrradladen im Erdgeschoss ein Akku von einem E-Bike abgefackelt ist (Übrigens ein sehr sinnvoller Einsatz von Elektromobilität, echt jetzt!). Die herkömmlichen Batterien bei einem Auto stellen erhöhte Anforderungen an den Brandschutz - bei Betrieb und selbst bei der Produktion. Viel Spaß dabei, einen brennenden Akku-Cluster in der Automobilproduktion mit Wasser zu löschen! Betrachten wir noch die Betriebskosten. Ist der Betrieb eines elektrisch angetriebenen Autos tatsächlich günstiger als mit Benzin oder Diesel? Das wird ja manchmal so suggeriert, vor allem weil es den Strom an der einen oder andere Ladesäule (noch) kostenlos gibt. Rechnet man nur die Stromkosten, ist dem tatsächlich so. Nimmt man die höheren Anschaffungskosten mit in die Gleichung, ist der Verbrenner meist günstiger. Und natürlich stellt sich die Frage, ob die Rechnung immer noch zugunsten des Elektroautos aufgeht, wenn man diese ähnlich rasant (und weit) fährt wie den geliebten Benziner oder den (jetzt) bösen Diesel.

So und zu guter Letzt noch ein schönes Totschlagargument. Wenn man sich das ingenieurmäßige Meisterwerk eines 3.0 ltr. Sechszylinder mit drei Turboladern und 8-Gang Automatikgetriebe gegenüber diesem hässlichen aber effektiven Elektromotor eines E-Autos anschaut, muss man auch darüber nachdenken, dass eine ganze Wertschöpfungskette dabei auf der Strecke bleiben wird. Bei etwa nur noch einem Drittel beweglicher Teile und einem reduzierten Bremsenverschleiss durch Rekuperation werden zukünftige Autos deutlich einfacher aufgebaut und wartungsfreundlicher. Ein Elektromotor braucht keine Ölwechsel. Womit wollen die Automobilhersteller und deren Werkstätten nochmal ihr Geld verdienen?

Aber wie gesagt, ein Totschlagargument, denn Veränderung ist Leben. Da bleibt halt der eine oder andere auf der Strecke. Und nach Darwin ist das derjenige, der sich am schlechtesten an veränderte Rahmenbedingungen anpasst.

Gefühlte dreißig Seiten zuvor habe ich die Frage gestellt: Wer ist überhaupt auf die Idee gekommen, dass wir uns zukünftig nur noch mit fahrerlosen Elektroautos fortbewegen sollen?

Politik? Automobilindustrie? Gesellschaft?

Die Antwort „Gesellschaft“ bin ich noch schuldig. Da können wir es kurz machen. Hat uns jemand gefragt, was wir wollen? Mich hat jedenfalls keiner gefragt und falls jetzt einer fragt: Ich habe mich entschieden. Ein Elektroauto - so wie es derzeit angeboten wird und zu betreiben ist (Strom-Mix) - kaufe ich nicht. Und ich kaufe auch kein automatisiert fahrendes Fahrzeug. Ich gebe gerade mein deutsches Premium-Auto im Rahmen einer Wandlung (ja ich weiß, es heißt „Rücktritt vom Kauf“) zurück, weil es hinten und vorne nicht funktioniert. Wobei - eigentlich funktioniert es in der Kernfunktionalität richtig gut (Motor, Fahrwerk, Aussenfarbe ist toll), nur der ganze Assistenzschnickschnack und die IT-Systeme sind teures Spielzeug und teilweise allgemeingefährlich.

Und jetzt suche ich ein modernes Auto ohne serienmäßige Assistenzsysteme (wird schwer) oder zumindest welche, die man dauerhaft abschalten kann (könnte vielleicht klappen). Und ansonsten wird es ein Oldtimer (z.B. ein luftgekühlter 911er). Und vernetzte Fahrzeuge brauche ich erst recht nicht. Hier habe ich in der Forschungsarbeit Car-Forensics ja nun ausgiebig gezeigt, wie einfach solche Systeme anzugreifen sind und wie unbedarft und fahrlässig solche Systeme implementiert werden. Für mich sind automatisiert fahrende Autos so in etwa 25-30 Jahre denkbar, wenn ich selber nicht mehr so gut Auto fahren kann. Dann ist mir egal, wenn mich irgendeine fremde Karre zum Arzt fährt und ich mich nicht beim Einparken verrenken muss. Dann ist mir wahrscheinlich noch mehr egal.

Und der Rest der Gesellschaft? So wahnsinnig viele scheint es nicht zu geben, die vernetzte Elektroautos und automatisiert fahrende Autos haben wollen. Fatalismus hilft selten weiter, aber so, wie skizziert, sollte es auch nicht weitergehen.

Was bleibt? Die Ziele Reduzierung der Emissionen und der Verkehrstoten.

Ein Sprichwort sagt: „Wenn Du Deine Ziele nicht erreichen kannst, ändere den Weg dahin, nicht das Ziel.“

Aber vielleicht irre ich mich. Wie Kaiser Wilhelm. Gute Fahrt.

About Dipl.-Ing Thomas Käfer, M.Sc.

Dipl.-Ing. Thomas Käfer ist öffentlich bestellter und vereidigter Sachverständiger für Systeme und Anwendungen der Informationsverarbeitung und beschäftigt sich seit 1990 u.a. mit seinem IT-Systemhaus Käfer IT Systeme e.K. neben klassischen Aufgabenstellungen aus der PC-, Netzwerk- und Portal-Technik vor allem mit Fragen der IT-Sicherheit und der digitalen Forensik. Im Sommer 2015 hat er den berufsbegleitenden Master-Studiengang „Digitale Forensik“ mit der Forschungsarbeit zum Thema Digitale Kfz-Forensik abgeschlossen.

Im März 2017 ist die 3. deutlich überarbeitete und aktualisierte Ausgabe des Forschungsberichts Car-Forensics erschienen (Bezug BOD ISBN: 9783738635393).

Website und Kontakt: www.Car-Forensics.de

Bildnachweis: Fotolia und eigene Visualisierungen.

Dokument als PDF laden