Moderne Automobile sind rollende Computer mit einer überbordenden Komplexität.

Mit dem Ziel, diese Fahrzeuge immer mehr untereinander und mit Verkehrsinfrastrukturen zu vernetzen und in letzter Konsequenz voll-automatisiert oder gar autonom fahren zu lassen, haben sich die Hersteller einiges vorgenommen. Betrachtet man jedoch, wie unbedarft und fahrlässig vielfach aktuelle Systeme, die im Auto verbaut sind oder mit diesem gekoppelt werden, entwickelt und realisiert werden, ist das Vertrauen in die Sicherheit (Safety und Security) unbegründet.

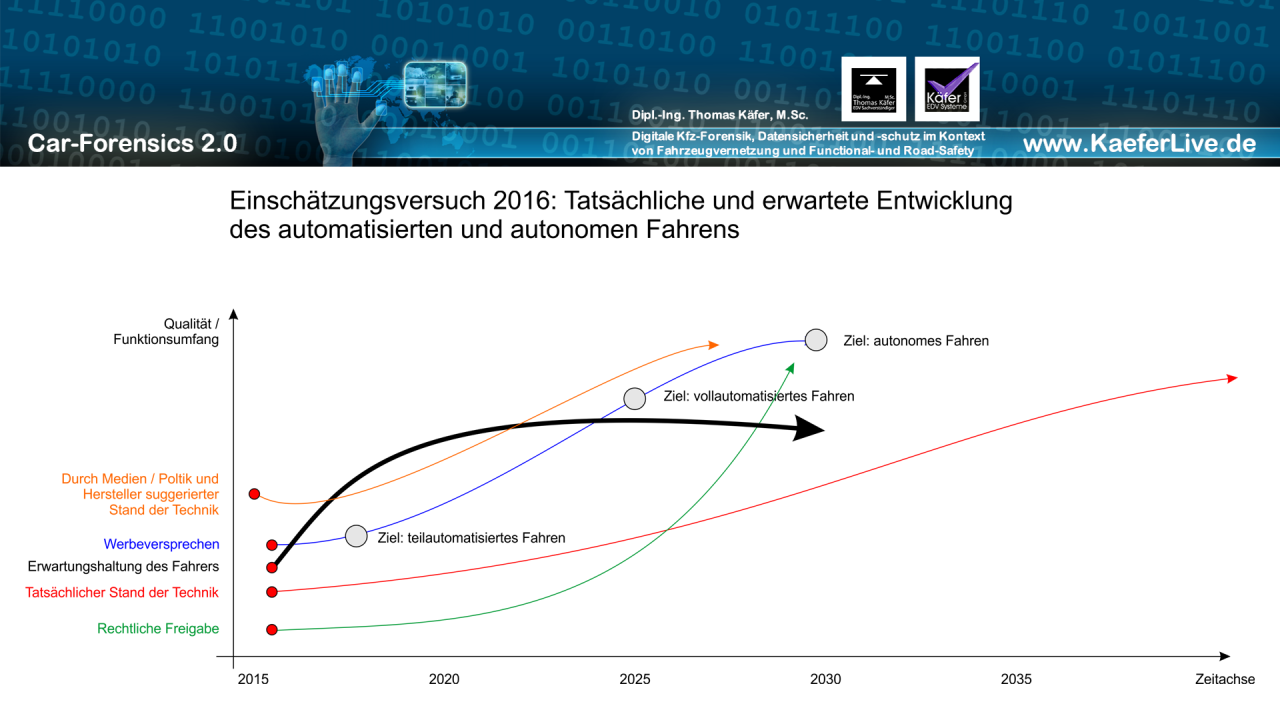

Die Erwartungshaltung des Autokäufers bzw. Fahrers liegt mittlerweile - begünstigt durch vielfach oberflächliche und unkritische Berichterstattung in den Medien und vollmundigen Werbeversprechen und Strategieankündigungen der Automobilhersteller - deutlich über dem, was in Bezug auf Qualität und Funktionsumfang an Fahrerassistenzsystemen und Vernetzung in aktuellen Modellen tatsächlich angeboten wird bzw. wie es dort implementiert ist. Von dem mittelfristig angepeilten Ziel sowohl der Hersteller als auch der Politik und Verkehrsexperten, in wenigen Jahren zumindest in bestimmten Arealen (z.B. auf Autobahnen oder geografisch abgegrenzt) Autos selbstständig fahren zu lassen, ist man wohl weiter entfernt, als mancher zugeben oder wahrhaben will. Dazu muss man gar nicht erst auf Tesla mit dem ersten "vollautomatisch" verursachten tödlichen Unfall schauen.

Die Zuverlässigkeit und der Funktionsumfang von Assistenzsystemen z.B. auch bei deutschen Premium-Autos liegen aktuell faktisch in einem Bereich, wo ein blindes Vertrauen in die Funktion unangebracht ist. Der "deutsche" Autofahrer kann sich erst gar nicht über mehrere Kilometer automatisiert chauffieren lassen. Das gibt weder die Rechtslage noch die tatsächliche Implementierung oder gar die Güte der Umfelderkennung und Steuerung im Alltag her.

Wenn man sich als Forensiker nur stichprobenartig und exemplarisch mit einem modernen System aus dem Automotiv-Umfeld auseinandersetzt, findet man viel zu schnell Beispiele, wie übliche Regeln zur Sicherstellung der IT-Sicherheit, Privacy und Datenschutz missachtet werden, die letztlich auch Auswirkungen auf die Safety haben. Und wenn man einmal mehrere Tausend Kilometer mit einem mit Fahrassistenzsystemen und Computern vollgestopften Premium-Fahrzeug aktuellster Bauart herumgefahren ist, fragt man sich, ob man nun sicherer oder unsicherer unterwegs ist. Man muss nicht nur eine überbordende Anzahl von Warnhinweisen und Tönen hinnehmen, sondern registriert eine unerwartet hohe Zahl von Fehlreaktionen und -funktionen der Assistenzsysteme. Die Bedienlogik folgt oft keinem einheitlichen oder intuitiven Konzept und man fragt sich ernsthaft, was sich der Entwickler dabei gedacht hat. Warum muss man beim Zoomen in eine Karte bei einer Anzeige das Bedien-Rädchen zu sich hindrehen und beim anderen System im selben Auto von sich wegdrehen? Warum muss man bei jedem Booten des Autos (Der Begriff „Starten“ wäre unangebracht) u.a. jedes Mal mit Meldung und einem „Pling“ (neben einer dauerhaft leuchten Anzeige im Dachhimmel) darauf hingewiesen werden, dass der Beifahrer-Airbag eingeschaltet ist? Warum macht es „Pling“ wenn man den Rückwärtsgang einlegt und warum piept der Parkpiepser vorn, wenn man gerade rückwärtsfährt?

So ist der Fahrer nun neben der Fahraufgabe auch damit beschäftigt, zu kontrollieren, ob die Assistenzsysteme, die ihm eigentlich das Leben leichter machen sollten, auch gerade korrekt arbeiten oder er dem Assistenzsysteme assistieren muss. Bei der Tempolimitanzeige via Verkehrszeichenerkennung und Auswertung von Navigationsdaten kann man eine Münze werfen, ob das detektierte Tempo stimmt oder nicht und das ist nicht mal durchgängig deterministisch.

Nicht lustig ist dann, wenn das Fahrzeug bei 120 km/h auf der Autobahn „meint“, es hätte ein Tempolimit von 60 km/h detektiert und bei aktiviertem Tempomat das Fahrzeug auf offener Strecke und für die nachfolgenden Fahrer ohne ersichtlichen Grund deutlich auf das vermeintliche Tempolimit herunterbremst. Und was nützt ein Warnsystem und wie viel Vertrauen hat man darin, wenn es bei 180 km/h beim Überholen eines Lastwagens plötzlich eine Aufmerksamkeitsbremsung einleitet, weil es sich "erschrocken“ hat? Die erste Konsequenz: Die Assistenzsysteme werden abgeschaltet weil sie nerven und fehlen im Fall der Fälle, wenn der Fahrer sie dann tatsächlich einmal hätte gut gebrauchen können. Die zweite Konsequenz: Beim nächsten Auto verzichtet der Autokäufer auf nutzloses und teures Spielzeug im Beta-Stadium und fährt lieber selber. Der Vertrauensvorschuss beim technik-affinen Käufer ist nämlich dahin. Und was macht erst der kritische Fahrer? Ohnehin gefällt nur einem kleineren Teil der Autofahrer der Gedanke, von einer Maschine pilotiert zu werden. Sie muss nachweislich um Faktoren sicherer sein, als der menschliche Fahrer, damit man ihr vertraut. Ein paar statistische Kilometer mehr bis zum nächsten Unfall ist kein stichhaltiges Argument für eine gesellschaftliche Akzeptanz von automatisiert oder gar autonom fahrenden Fahrzeugen.

Dabei gibt es Bedarf für diese Systeme und sinnvolle Anwendungsbereiche. Und sicherlich wird die Maschine – wenn sie richtig programmiert wurde – weniger Fehler machen, als der Mensch, denn sie ermüdet nicht und reagiert deterministisch.

Nur wird der bisher eingeschlagene Weg vielleicht gerade nicht dazu führen, das Ziel automatisiertes und autonomes Fahren und damit die Reduzierung der Verkehrsunfälle und Staus zu erreichen. Autokäufer sind keine Beta-Tester und bei 1,5 Tonnen bewegter Masse hört der Spaß mit unsicher und nachlässig implementierten Systemen einfach auf. Und: Schwerfällige und oft veraltete Entwicklungsmethoden und -zyklen sind nicht geeignet, auf die schnelllebigen Herausforderungen zu reagieren, um einerseits die Kundenerwartung zu erfüllen und andererseits die Integrität der Systeme wirksam zu schützen. Denn Hacker schlafen nicht und über die haben wir hier noch gar nicht geredet.

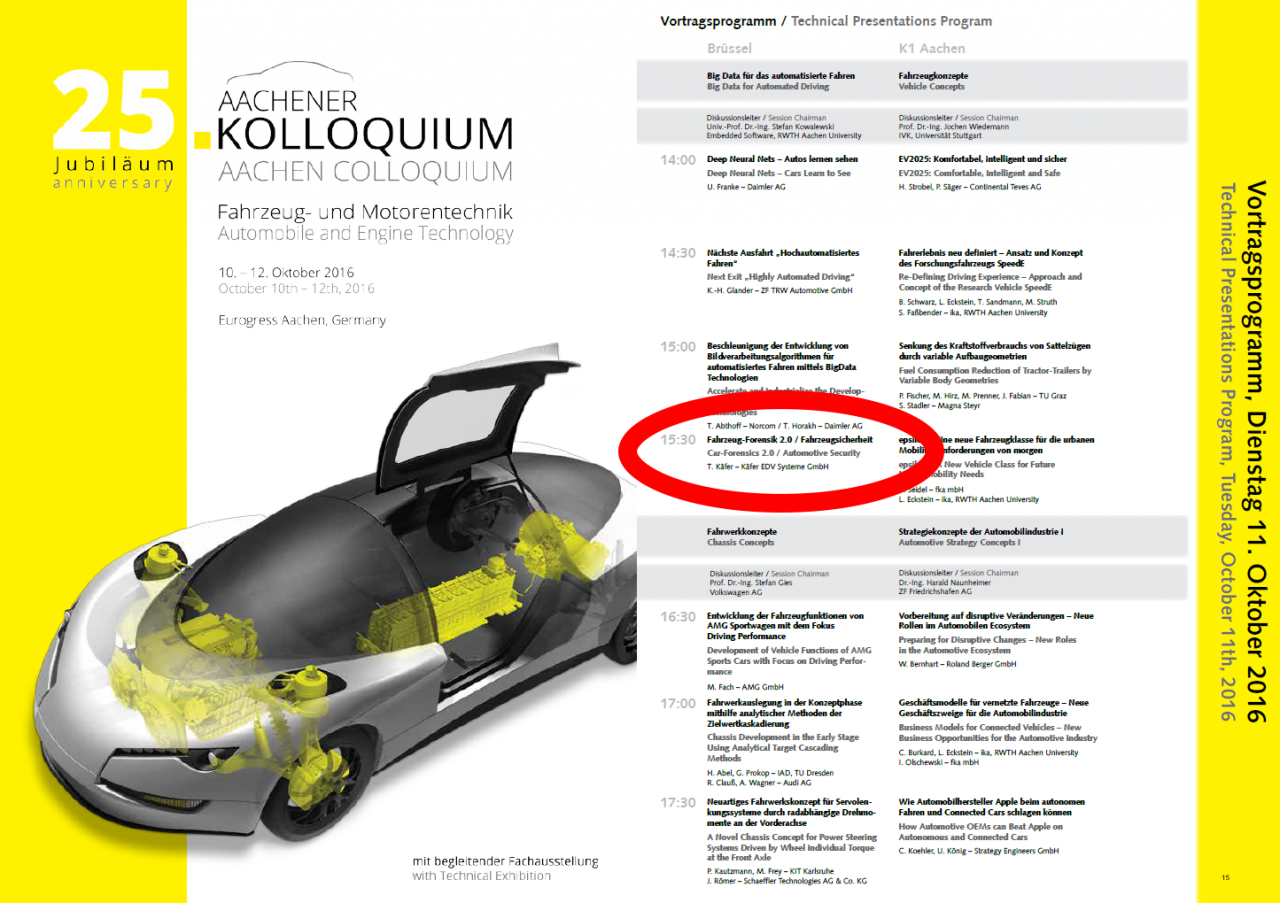

Was kann man besser machen? In der Vortragsreihe Car-Forensics 2.0 wird in den kommenden Monaten an konkreten Beispielen gezeigt, wie man es nicht machen sollte und welche neuen Schwachstellen entdeckt wurden. Aber niemand ist unnütz. Er kann immer noch als schlechtes Beispiel dienen und andere können davon lernen, um es besser zu machen. Und auch diejenigen, die jetzt schon als Beispiel aufgefallen sind könnten sich helfen lassen…

In den Vorträgen wird daher exemplarisch angesprochen und gezeigt, wie leicht sich solche Systeme angreifen und manipulieren lassen und dass es durchaus realistische Missbrauchsszenarien gibt, die die Betriebssicherheit und den verantwortungsvollen Umgang mit aufgezeichneten und übertragenen Daten gefährden.

Nach dem Motto „Gefahr erkannt – Gefahr gebannt“ werden zu den jeweiligen Angriffsvektoren und Missbrauchsszenarien sinnvolle vorbeugende Gegenmaßnahmen und veränderte Vorgangsmodelle angesprochen

Die Vorträge basieren auf den Ergebnissen der gleichnamigen Forschungsarbeit Car-Forensics, die im September 2015 veröffentlicht und seither durch immer wieder durch neue Untersuchungen und Erkenntnisse aktualisiert wurde sowie auf praktischen Erfahrungen im Bereich Penetration-Testing im Automobilumfeld (Bezug über den Buchhandel ISBN 9783738635393 oder http://www.car-forensik.de .

Neben den Kurzvorträgen im Rahmen von Automotive- und IT-Sicherheitsveranstaltungen gibt es selbstverständlich die Möglichkeit Inhouse-Schulungen zu buchen oder ganze Sicherheitsberatungen und Penetration-Tests zu buchen

Dipl.-Ing. Thomas Käfer, M.Sc. ist mit seinem IT-Systemhaus Käfer IT Systeme e.K. seit 1990 selbstständig in der IT tätig. Er arbeitet seit 2002 als Sachverständiger für Systeme und Anwendungen der Informationsverarbeitung (seit 2006 öffentlich bestellt), als IT-Consultant, Fachautor und Dozent für die IT-Spezialistenausbildung und beschäftigt sich vor allem mit Fragen der IT-Sicherheit, dem Datenschutz und dem Gebiet der Digitalen Forensik.

Die nächsten (öffentlichen) Termine: