digitalHUB-Fokusgruppe Cybersecurity veröffentlicht Konzeptpapier zur IT-Sicherheit bei „Corona-Apps“

Social Distance Scanner – Chancen und Risiken der Tracking-Apps

Aachen, 20. April 2020: Die Fokusgruppe Cybersecurity des digitalHUB Aachen e.V., ein Zusammenschluss von IT-Sicherheitsspezialisten aus Unternehmen und Organisationen der Region, hat heute im Rahmen einer Pressekonferenz in der digitalCHURCH in Aachen ihr Konzept vorgestellt, in welchem sie Ansätze für Tracking-Apps zur Eindämmung von COVID-19 diskutiert und bewertet. In ausgewählter Runde und unter Beachtung der aktuell geltenden Abstandsregelungen stellten Dr. Walter Plesnik, Thomas Käfer und Prof. Dr. Marko Schuba aus der Fokusgruppe Cybersecurity im digitalHUB Aachen e.V. der Presse ihre Ausarbeitungen vor. Eingeleitet wurde die Veranstaltung von Dr. Oliver Grün, Vorstandsvorsitzender des digitalHUB Aachen e.V. und Präsident des Bundesverbandes IT-Mittelstand e.V.: „Wir freuen uns, dass sich die Fokusgruppe Cybersecurity aus unserem digitalHUB Aachen mit ihrem Diskussionspapier in den aktuellen Diskurs um die Corona-Apps einbringt“, sagt Dr. Oliver Grün. „Das Beispiel der Arbeitsgruppe spiegelt wider, wie interdisziplinär wir im digitalHUB Aachen mit über 300 digitalaffinen Mitgliedsunternehmen ehrenamtlich zusammenarbeiten.“

Tracking-Apps als Teil der Exitstrategie aus dem „Shutdown“

Der Einsatz von Apps zum Nachvollziehen von Infektionsketten findet aktuell trotz datenschutzrechtlicher Bedenken immer mehr Befürworter aus Politik und Wissenschaft. Er wird vor allem als vielversprechende Möglichkeit gesehen, die Ausbreitung der COVID-19-Pandemie bei gleichzeitiger Lockerung der derzeit geltenden Maßnahmen wie Ausgangsbeschränkungen und Kontaktsperren einzudämmen. Die Tracking-Apps stellen die physische Nähe von Personen untereinander fest, werten Infektionswege aus und informieren Kontaktpersonen von Infizierten ohne zeitliche Verzögerung. Durch die schnelle Isolation von Corona-positiven Personen kann eine weitere Ausbreitung des Virus begrenzt werden. Ein sogenannter „Shutdown“, wie wir ihn zurzeit erleben, könnte damit verhindert bzw. bei gleichzeitig breitem Einsatz von Testverfahren wieder beendet werden.

Umgang mit datenschutzrechtlichen Bedenken

„So vielversprechend die Tracking-Verfahren zur Eindämmung von Pandemien sind, so problematisch sind sie auch aus rechtsstaatlicher Sicht, da sie tief in das Recht auf Privatsphäre eingreifen“, sagt Dr. Walter Plesnik, Sprecher der Fokusgruppe Cybersecurity im digitalHUB. „Um dem Missbrauch der flächendeckenden Überwachung von Bürgern vorzubeugen, ist es aus Sicht unserer Fokusgruppe absolut essenziell, dass beim Einsatz solcher Technologien Privatsphäre, Datenschutz und IT-Sicherheit bei der App-Entwicklung von Beginn an und im Sinne der Benutzer berücksichtigt werden“, fährt er fort.

Realisierung erfordert hohes Maß an Funktionalität und Sicherheit

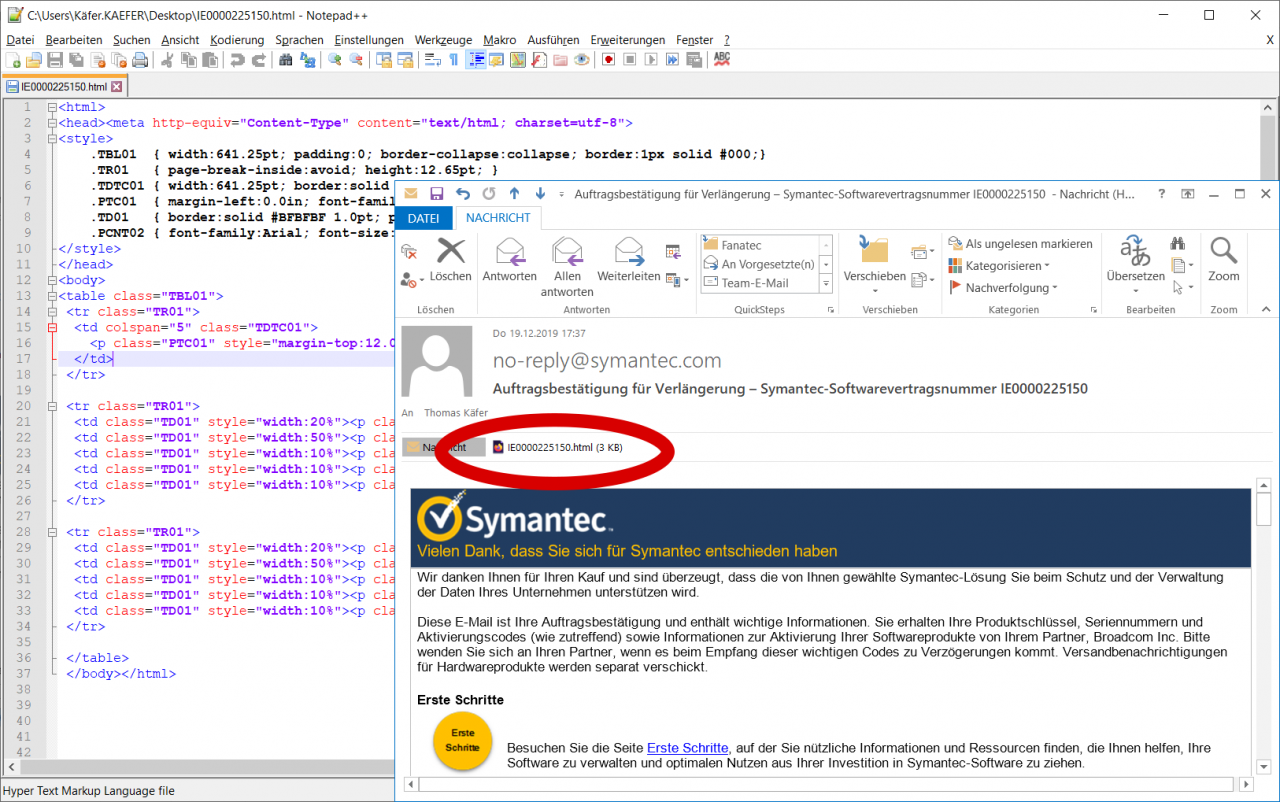

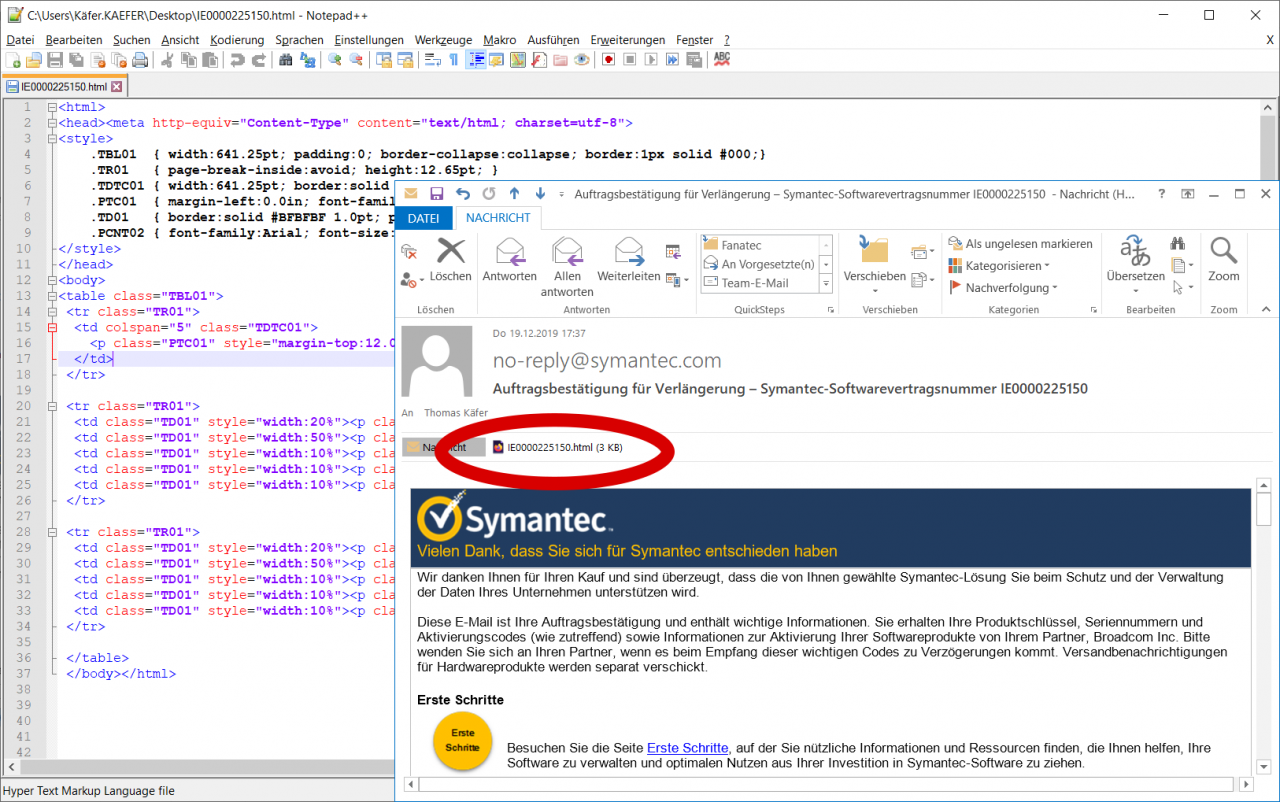

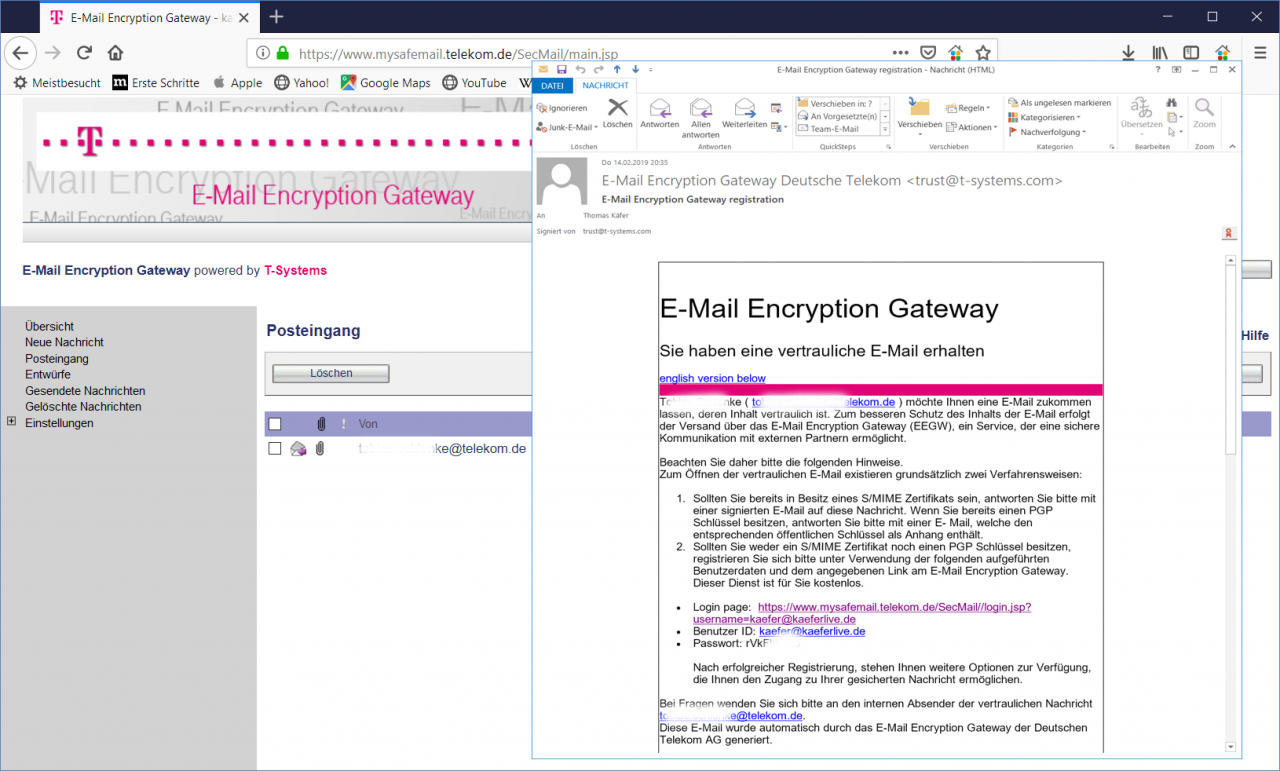

„Mit unserem Diskussionspapier möchten wir die App-Entwicklungen zum Thema Social Tracking im Gesundheitswesen beratend unterstützen und einen Beitrag zu einer kurzfristigen Umsetzung einer solchen App leisten. Auch wenn derzeit schon erste Versionen existieren, bedarf es einer stetigen Weiterentwicklung der Apps, um Anforderungen an Funktionalität und Sicherheit gerecht zu werden“, sagt Marko Schuba aus der Fokusgruppe Cybersecurity. „Daher haben wir in einem kleinen Experten-Team selbst einen Vorschlag für die Umsetzung einer derartigen App entwickelt, der die technischen, organisatorischen und rechtlichen Aspekte diskutiert und berücksichtigt. Wir betrachten IT-Sicherheit und Datenschutz als Enabler für eine Lösung und nicht als Einschränkung. Erst der Einsatz von anerkannten und etablierten Techniken der IT-Security wie Verschlüsselung, Hashing und Anonymisierung, machen die Lösung überhaupt möglich, hebt Thomas Käfer, ebenfalls Mitglied der Fokusgruppe hervor.

Weitere Statements zum Diskussionspapier:

„Die Region Aachen verfügt über eine ausgeprägte IT-Kompetenz und liegt mit rund 11.500 Beschäftigten in der Informations- und Telekommunikationsbranche über dem NRW-Durchschnitt. Dieses enorme Potenzial zu nutzen, ist somit folgerichtig“, sagt Michael F. Bayer, Hauptgeschäftsführer der Industrie- und Handelskammer (IHK) Aachen und Vorstandsmitglied im digitalHUB Aachen e.V. „Die Gruppe von IT-Experten des digitalHUB Aachen hat ein Konzept entwickelt, wie man diese Apps datenschutz- und IT-sicherheitskonform gestalten kann, damit möglichst viele Menschen diesen Apps vertrauen und daran teilnehmen. Ich freue mich, dass die Technologieregion Aachen zu diesem sehr aktuellen Thema einen wertvollen Beitrag leisten kann“, lässt Marcel Philipp, Oberbürgermeister der Stadt Aachen, in einem Pressestatement mitteilen.

Das vollständige Konzeptpapier „Social Distance Scanner – Mit Digitalisierung und IT-Sicherheit gegen „Corona“ finden Sie hier.

Der digitalHUB Aachen e.V.

Der Verein digitalHUB Aachen (www.aachen.digital) setzt sich für die Digitalisierung der Wirtschaft und der öffentlichen Hand der Region Aachen ein. Mitglieder sind Mittelstand, Industrie, Startups und Institutionen, welche die Ziele des Vereins unterstützen. Das Digitalisierungszentrum des digitalHUB Aachen bringt Startups und IT-Mittelstand (digitale „Enabler“) mit klassischem Mittelstand und Industrie als Anwender (digitale „User“) in der digitalCHURCH zusammen, um gemeinsam neue digitale Geschäftsmodelle zu entwickeln und zu realisieren. Unterstützt wird dies durch Region und Wissenschaft („Supporter“). So wird euregional eine „Aachen Area“ als digitales Innovationsland geschaffen. Das Digitalisierungszentrum des digitalHUB Aachen ist Teil der Initiative „Digitale Wirtschaft NRW (DWNRW)“ und eines von sechs geförderten Zentren für die digitale Wirtschaft in NRW.

Die Fokusgruppe Cybersecurity im digitalHUB Aachen e.V.

Die Fokusgruppe besteht aus ca. 30 mittelständischen Unternehmen aus dem Raum Aachen, die sich direkt und indirekt mit den Themen der IT-Sicherheit und des Datenschutzes beschäftigen. Ein Kernteam von zehn Personen aus dieser Gruppe trifft sich regelmäßig, um aktuelle Themen zu diskutieren und Workshops zu organisieren. Durch die Teilnahme an Symposien und Vortragsveranstaltungen sowie durch Initiativen wie die Beratung bei der Entwicklung von Apps auf fachlicher Ebene, trägt die Fokusgruppe dazu bei, das Thema Cybersecurity zu einem Leuchtturmprojekt des digitalHUB werden zu lassen. Die Mitglieder der Gruppe arbeiten ehrenamtlich.

Pressekontakt:

digitalHUB Aachen e.V.

Karin Bönig

Jülicher Str. 72a

52070 Aachen

T: +49 241 89 438 526

F: +49 241 89 438 599

Teaserbild: v.l.n.r.: Dr. Oliver Grün, Vorstandsvorsitzender des digitalHUB Aachen e.V. und Präsident des Bundesverbandes IT-Mittelstand e.V.; Dr. Walter Plesnik, Sprecher der Fokusgruppe Cybersecurity im digitalHUB Aachen e.V. und Geschäftsführender Gesellschafter des Ing.-Büro Dr. Plesnik GmbH; Prof. Dr. rer. nat. Marko Schuba (FH Aachen), Mitglied der Fokusgruppe Cybersecurity im digitalHUB Aachen e.V.; Thomas Käfer, Inhaber und Geschäftsführer von Käfer IT Systeme e.K. und Mitglied der Fokusgruppe Cybersecurity im digitalHUB Aachen e.V. Bildquelle: digitalHUB Aachen e.V.