Schöner Abschluss der Woche: Ferrari Enzo per App gehackt...

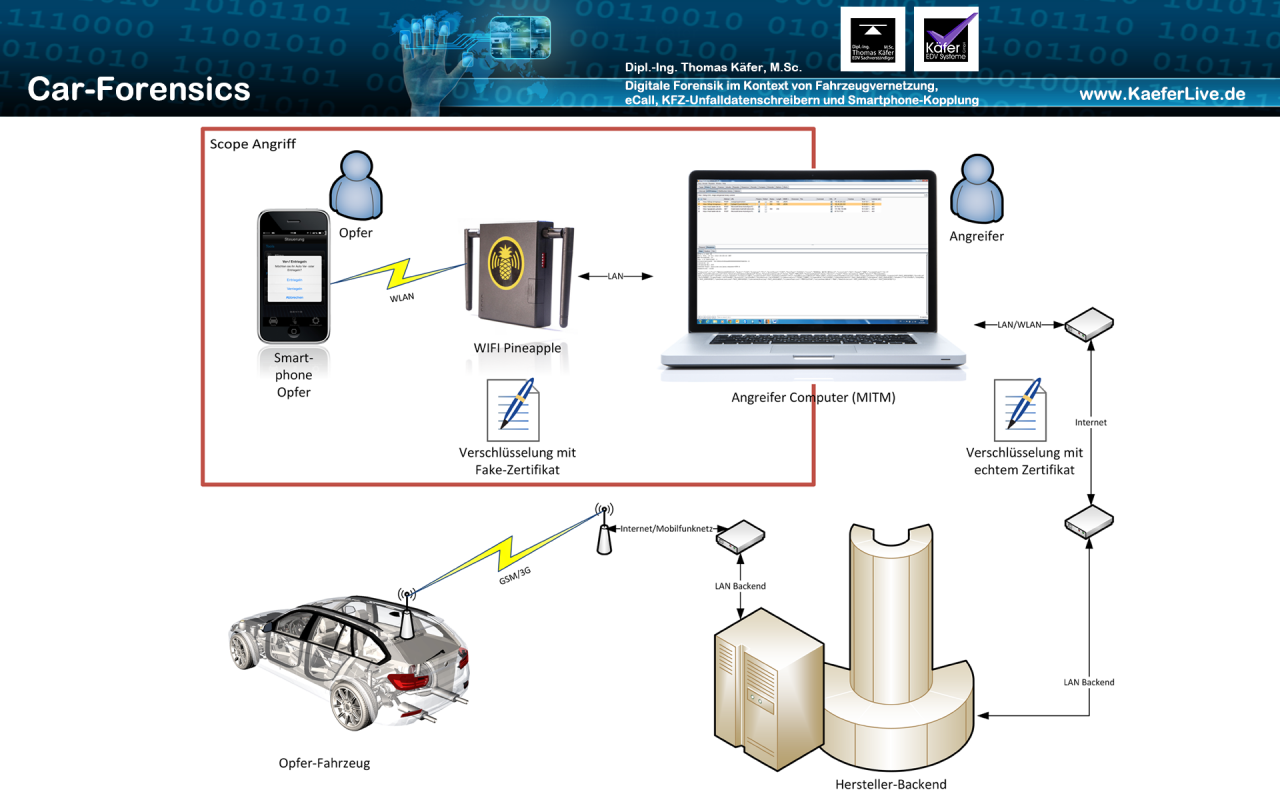

Unsere Bemühungen zum Aufdecken von IT-Sicherheitslücken wurden zum Wochenende mit dem Erfolg gekrönt, dass wir einen Ferrari Enzo erfolgreich "übernehmen" konnten. Okay: es ist kein echter Enzo, sondern nur ein Modell im Maßstab 1:16, der sich mit einem iPhone steuern lässt, aber der Angriffsmechanismus und die Sicherheitslücken sind die gleichen wie bei einem echten Auto. Okay: auch hier gibt es derzeit noch keine Autos, die man per Smartphone rangieren und steuern kann und schon gar nicht einen Ferrari, aber das kommt noch. Ich habe es auf der IAA selbst gesehen...

Es hat letztlich gut zwei Stunden gedauert, bis ich über ein kompromittiertes Smartphone nicht nur Hupe. Licht, Blinker und Motor ein- und ausschalten, sondern das Auto mit Vollgas gegen die Wand steuern konnte. Dabei haben die App-Programmierer ihre Sache gar nicht schlecht gemacht. Ich fand auf Anhieb keine Möglichkeit, den Wagen zu beschleunigen, aber dann... Zuerst habe ich einen Parameter "SetMaxRotorValue" auf 100 gesetzt und dann eine Methode "pause" aufgerufen und die Karre knallte mit Vollgas gegen die Wand. Klingt unlogisch, ist es auch, aber gleichzeitig ist das ein typischer Software-Fehler. Dass ich es nicht geschafft habe, das Auto auch noch zu lenken - Nebensache. Der destruktive Hacker gibt sich damit schon zufrieden.

Und wer sich jetzt beruhigt zurücklegt, weil es ja nur ein ferngesteuertes Modellauto war, dem sei erklärt, dass mit den gleichen Mechanismen auch Apps angegriffen werden können, die bald richtige Autos steuern. Und dass es bei diesen Apps nicht automatisch bessere Sicherheitsstandards gibt, habe nicht nur ich zwischenzeitlich bewiesen. Liebe Automobilindustrie - wir müssen reden!

Und Montag übernehme ich die Flugdrohne von meinem Angestellten...