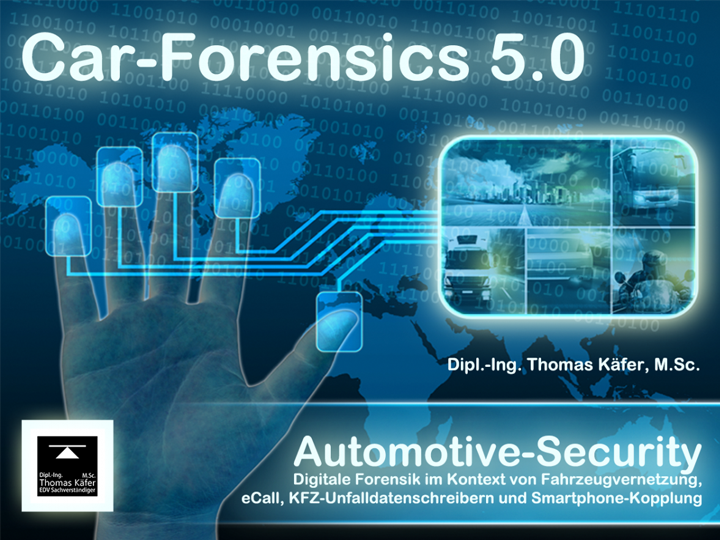

Seminar Car-Forensics - Automotive Security 5.0

zum Flyer...

Motivation: Durch die zunehmende Vernetzung von Fahrzeugen untereinander, mit Smartphones und zentralen Infrastrukturen (Car2X) sowie durch Erweiterungen wie Unfalldatenschreibern und das System „eCall“ bis hin zum automatisierten und autonomen Fahren muss der Fokus von reinen Fragen der Functional- und Road-Safety mehr und mehr in Richtung auf IT-Sicherheitsaspekte (Security) und Datenschutz (Privacy) erweitert werden. Das Bewusstsein über die Gefahren, die durch mangelhafte IT-Sicherheit im Automotive-Umfeld ausgehen, hat sich durch die zahlreichen Incidents und Veröffentlichungen ab 2015 spürbar verändert. Dennoch ist in vielen Bereichen der Automobilindustrie und Automotivszene die Komplexität der Herausforderung für sichere IT-Systeme im und um das Fahrzeug herum noch nicht adäquat erkannt worden bzw. findet in den Produkten und Services keine ausreichende Beachtung.

Die Speicherung und der Austausch von Fahrzeug- und Bewegungsdaten wecken Begehrlichkeiten bei Industrie, Polizei und Justiz, Versicherungen und Dienstleistern aber auch bei Kriminellen. Aus der Vernetzung und Steuerungsmöglichkeit von Fahrzeugen via Funk ergeben sich komplett neue Bedrohungsszenarien im Bereich der IT-Security mit Auswirkungen auf die Functional- und Road-Safety.

Probleme der IT an sich und mit deren Sicherheit werden durch Schwachstellen verursacht, deren Ursache fast immer mit menschlichen Fehlern zusammenhängt. Je mehr Fehler Menschen bei der Entwicklung, Integration, Administration oder Nutzung von IT machen, desto mehr Schwachstellen gibt es und umso größer ist das Risiko von Fehlfunktionen oder erfolgreicher Angriffe. Im Zeitalter der Digitalisierung kann dem nur gegengesteuert werden, wenn die Gründe für Schwachstellen - die Fehler der beteiligten Menschen - reduziert werden. Dabei ist die Sichtweise des Hackers dem Ingenieur üblicherweise vollkommen fremd. Dem kann durch das Seminar abgeholfen werden. Denn: IT-Sicherheit und Datenschutz werden von Entwicklern und Treibern der Digitalisierung oft als Hemmnisse und Stolpersteine auf dem Weg zu einer schnellen Lösung gesehen. Der Versuch, diese Punkte in fast fertige Produkte nachträglich zu integrieren oder gar „hinein zu testen“, ist zum Scheitern verurteilt bzw. erhöht die Entwicklungskosten erheblich (bei gleichzeitig geringerer Produktqualität). Tatsächlich sind sogenannte Penetration-Tests nur ein Baustein, um am Ende (regelmäßig) zu prüfen, ob das geforderte Schutzniveau auch erreicht wird.

Viele Schäden könnten von Beginn an verhindert werden, wenn den beteiligten Entwicklern und Entscheidern ein Basiswissen an IT-Sicherheit vermittelt würde. Andere können durch den Einsatz von IT-Sicherheitsexperten in wichtigen Phasen von IT-Projekten erkannt und beseitigt werden. Tatsächlich sind IT-Sicherheit und Datenschutz als integrale Bestandteile einer jeden IT-Entwicklung bereits in der Konzeptionsphase der Idee zu berücksichtigen. Das senkt nicht nur die Entwicklungskosten für diese Punkte, sondern zeigt bereits in einem frühen Stadium, ob und wo die Geschäftsidee aus Security- oder Datenschutz-Sicht angreifbar ist.

Betrachtet man, wie unbedarft und fahrlässig aktuelle Systeme und Netzwerke gerade im Bereich von Automobilen aber auch bei Industriesteuerungen, Web-Anwendungen, Smart-Home und Stromversorgungsnetzen aktuell bzw. in der jüngeren Vergangenheit entwickelt wurden, ist das Vertrauen in deren Betriebs- und IT-Sicherheit unbegründet.

Ein Ausfall bzw. Angriff auf solch ein System produziert nicht nur erhebliche Kosten und Schäden, sondern senkt die Reputation des Anbieters auf ein ggf. existenzbedrohendes Niveau. Für den Nutzer kann ein IT-Security-Incident letztlich tödlich enden.

Anhand von zahlreichen aktuellen Beispielen lassen sich konzeptionelle und individuelle Fehler sehr plastisch demonstrieren. Nach dem Motto „Niemand ist unnütz - er kann immer noch als schlechtes Beispiel dienen“ kann man daran nicht nur die Risiken demonstrieren, sondern auch geeignete Abhilfemaßnahmen diskutieren, um die Eintrittswahrscheinlichkeit derartiger Vorfälle deutlich zu senken.

Am Ende bleibt ein Rest-Risiko, das es zu bewerten und zu minimieren gilt. Hier sind vor allem die Risiken, die eine hohe Eintrittswahrscheinlichkeit gepaart mit einer hohen Schadensauswirkung haben, bevorzugt zu betrachten.

Security by Design und Privacy by Design sollten daher nicht nur leere Marketing-Schlagworte oder Normen wie beispielsweise der DS-GVO geschuldet sein, sondern tatsächlich belastbare Qualitätskriterien jeder modernen Digitalisierungsstrategie und IT-Entwicklung.

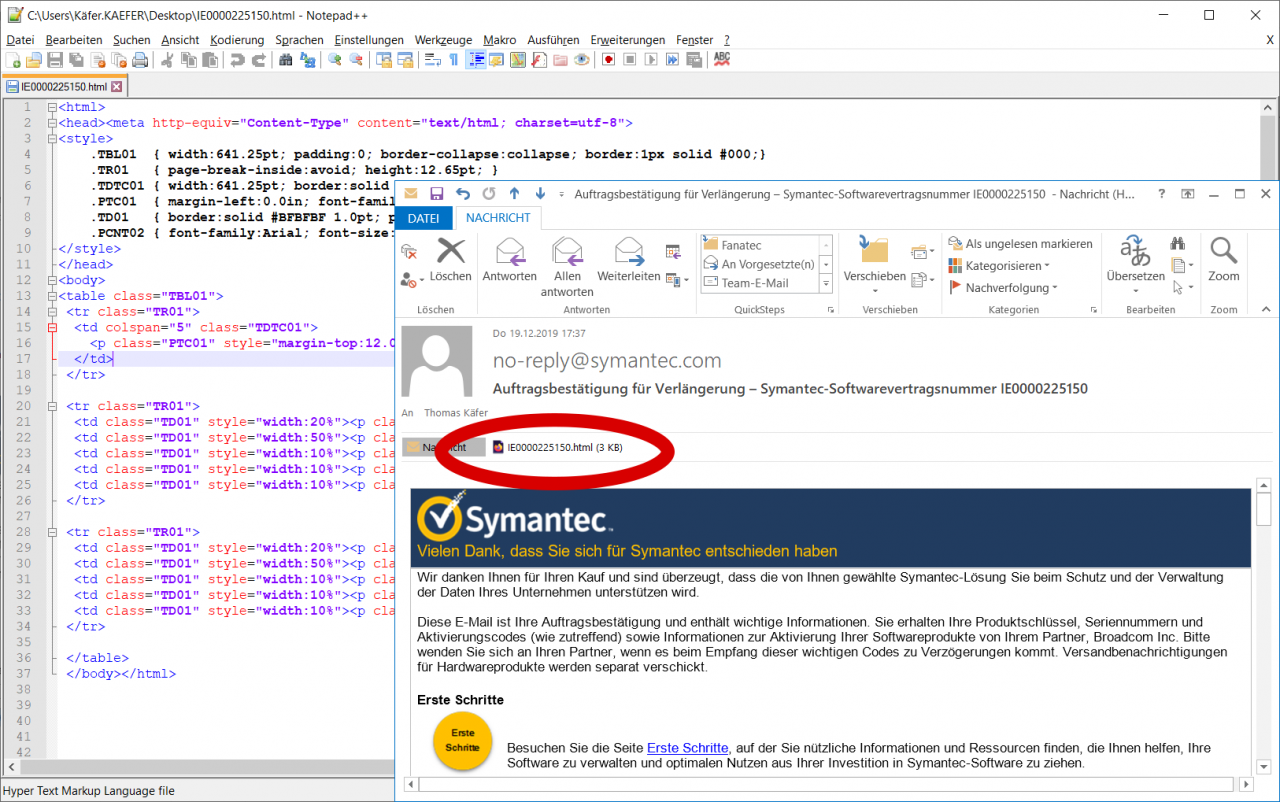

Seminarkonzept: Das Seminar „Car-Forensics - Automotive Security“ basiert auf und orientiert sich an der gleichnamigen Forschungsarbeit (Stand 05/2019 ISBN: 9783738635393) und soll vorgenannten Aspekten Rechnung tragen und zeigen, was technisch im Bereich der digitalen forensischen Auswertung der in den Kfz verbauten bzw. extern mit den Fahrzeugen gekoppelten IT-Systemen derzeit bereits möglich und zukünftig denkbar ist. In diesem Kontext wird beleuchtet, welche Rechtsgrundlagen zurzeit vorhanden und anwendbar sind und wo nach wie vor Regelungsbedarf seitens des Gesetzgebers besteht. Im praktischen Teil wird thematisiert, welche Schnittstellen die verschiedenen Systeme besitzen, die forensisch angesprochen bzw. ausgewertet werden können. Hierbei wird sowohl auf offen kommunizierte Standards und Zugänge zugegriffen als auch z.B. mittels Hacking- und Analysewerkzeugen mit Hilfe von Reverse-Engineering-Methoden eine Datenauswertung bzw. -manipulation gezeigt. Mittels Vorgehensweisen der digitalen Forensik und typischer Angreifer wird an Beispielen aus dem Automotive-Umfeld und dem Internet der Dinge visualisiert, inwieweit technische und organisatorische Sicherungen umgangen werden können bzw. welche Daten tatsächlich übertragen und gespeichert werden.

Zielsetzung: Im Seminar werden die Themen Datensicherheit und -schutz aus Sicht der Betreiber und Verwender sowie die forensischen Möglichkeiten und Rechte für Sachverständige und Ermittler beleuchtet. Des Weiteren wird ein Code of Conduct für Car2X-Kommunikation diskutiert. Die Erkenntnisse aus den verschiedenen Angriffsszenarien und Werkzeugen der Hacker können von mit der Entwicklung betrauten Ingenieuren wiederum verwendet werden, um die Systeme nicht nur in Hinblick auf die funktionale Safety sondern auch und vor allem auf die IT- und Daten-Sicherheit (Security) zu härten.

Zielgruppe: Das Seminar richtet sich gleichermaßen sowohl an Entwickler und Betreiber von Automotive-Systemen (Hard- und Software) als auch an Entscheider, die Personal- und Entwicklungsverantwortung in diesem Bereich tragen (OEM und Zulieferer). Für die unterschiedlichen Zielgruppen werden separate Workshops mit differenziertem Gesamtumfang und fachlicher Tiefe angeboten (1/2 Tag, 1 Tag und 2 Tage).

Voraussetzungen: Vorkenntnisse im Bereich der Software- und System-Entwicklung sowie der IT-Sicherheit sind wünschenswert, jedoch nicht zwingend erforderlich. Im Seminar wird versucht, das Themenfeld Car-Forensics in der Breite und dort wo nötig und sinnvoll in der erforderlichen Tiefe zu betrachten und eine für alle Teilnehmer verständliche Fachsprache zu verwenden.

Kosten: Die Kosten für ein Seminar bzw. einen Workshop differieren entsprechend der gewünschten Dauer, des Schulungsortes und des ggf. individuell angepassten Inhalts oder der Schwerpunktsetzung. Auf Anfrage erhalten Sie gerne ein konkretes Angebot incl. aller Spesen.

Vertraulichkeit / NDA: Der Referent ist bereits aufgrund seines Berufsstandes als ö.b.u.v. Sachverständiger zur Vertraulichkeit verpflichtet. So werden in den Schulungen weder Namen oder Details aus anderen Kundenprojekten kommuniziert noch werden konkrete Wortbeiträge oder Meinungen der Seminarteilnehmer aus den Diskussionen in anderen Schulungen weiter verbreitet. Erfolgt über die reine Wissensvermittlung eine individuelle Projektberatung, so ist der Abschluss eines NDA möglich.

Projektbetreuung: Auch bzw. gerade nach der Schulung steht Ihnen der Referent Thomas Käfer als kompetenter Ansprechpartner rund um die Themen IT-Sicherheit, Forensik und Datenschutz im Rahmen von Projekt- und Entwicklungsunterstützung auf Honorarbasis zur Verfügung. Seine Tätigkeiten können sowohl beratender Natur bei der Konzeption von fahrzeugnahen IT-Systemen sein als auch deren nachfolgende Bewertung z.B. im Rahmen von Security- und Privacy-Audits und Penetration-Tests beinhalten.

Vorstellung Referent: Dipl.-Ing Thomas Käfer, M.Sc. ist mit seinem IT-Systemhaus seit 1990 selbstständig in der IT tätig. Das Tätigkeitsfeld der Firma Käfer umfasst Consulting-Leistungen im Bereich der IT-Sicherheit incl. Penetration-Testing u.a. im Automotive-Umfeld. Thomas Käfer arbeitet seit 2002 als Sachverständiger für Systeme und Anwendungen der Informationsverarbeitung (seit 2006 öffentlich bestellt), als IT-Consultant, Fachautor und beschäftigt sich vor allem mit Fragen der IT-Sicherheit, dem Datenschutz und dem Gebiet der Digitalen Forensik. Ehrenämter als Handelsrichter am Landgericht Aachen sowie als Mitglied der Vollversammlung der IHK Aachen (Ausschüsse Industrie und Technologie, Außenhandel sowie Berufsbildung) komplettieren seine Tätigkeiten. Er hat 2015 erfolgreich den berufsbegleitenden Masterstudiengang „Digitale Forensik“ als Zweitstudium an der Hochschule Albstadt-Sigmaringen in Kooperation mit der LMU München und der FAU Erlangen abgeschlossen und in diesem Rahmen eine umfangreiche Forschungsarbeit zum Thema Digitale Kfz-Forensik erstellt. Thomas Käfer beschäftigt sich regelmäßig mit Fragestellungen der IT-Sicherheit und der forensischen Auswertung von modernen Fahrzeugen und IT-Systemen, die mit diesen gekoppelt werden. Er ist Speaker auf Veranstaltungen zum Thema IT-Sicherheit und Datenschutz und hält Workshops zu diesem Thema für Automobilindustrie, Zulieferer, Behörden und Verbände und ist Mitglied der Fokus-Gruppe IT-Security im Digital Hub Aachen.

zum Flyer...